La atmósfera moderna de las criptomonedas es un conjunto de esferas innovadoras que se han desarrollado con solidez gracias a las ventajas de la tecnología de contabilidad distribuida.

Por un lado, esto ha contribuido a la transformación radical de muchos procesos familiares. Sin embargo, por otro lado, ha creado un interés excesivo en las organizaciones fraudulentas y criminales de los datos personales y financieros de los usuarios para extorsionar, robar o blanquear dinero. A su vez, esto ha provocado a la creación de muchos esquemas para lograr esto, siendo el más popular el que se conoce como Doxxing.

En este artículo te explicamos el significado de doxxed en criptomonedas y cómo funciona este esquema. Asimismo, aprenderás varias estrategias que te ayudarán a protegerte de este fenómeno.

Aspectos clave

- El doxxing consiste en encontrar y publicar información personal sobre una persona con intenciones maliciosas.

- El doxxing lo ejecuta un hacker (doxer) que analiza la información publicada en internet sobre una persona para identificarla y luego chantajearla.

- El doxing utiliza diferentes tácticas para lograr su objetivo, como el hackeo, el phishing y el sniffing, entre otras.

¿Qué es el Doxxing en la Industria de las Criptomonedas?

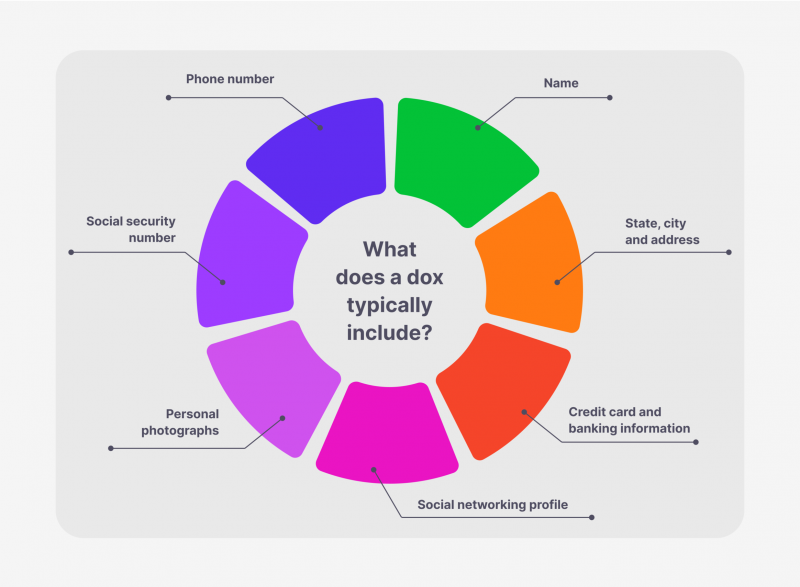

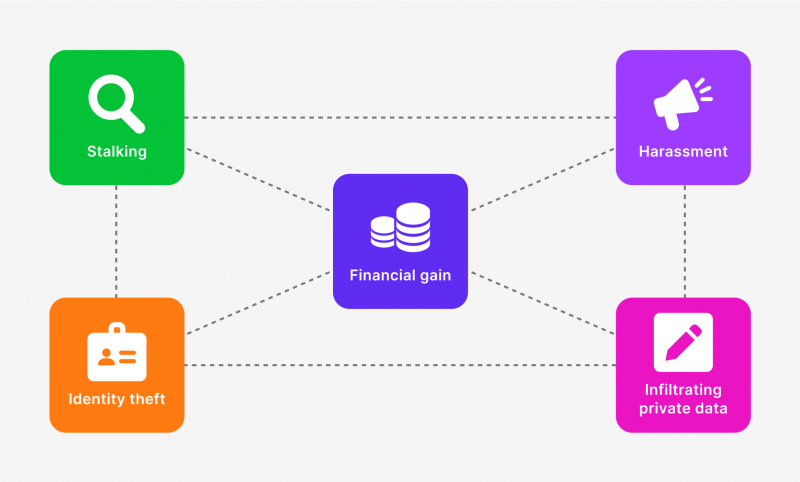

Entonces, ¿qué es el doxxing en criptomonedas? El doxing es el proceso de revelar información de identificación online de un trader o inversor individual, una organización o empresa de criptomonedas, para descubrir información personal y privada que se pueda utilizar para incomodar, desacreditar, extorsionar, coaccionar y acosar a la víctima utilizando diferentes herramientas de doxing.

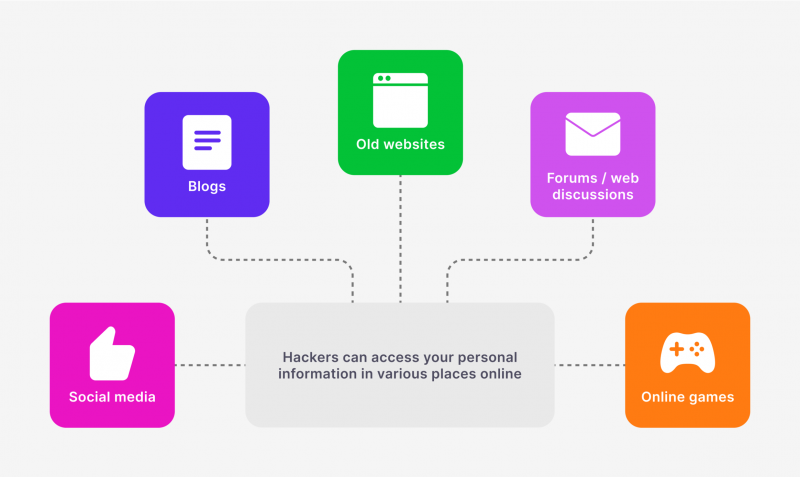

El doxing incluye un conjunto de medidas para recopilar información sobre un tema en redes sociales, foros y salas de chat. Los datos de diferentes sitios se comparan, analizan y refinan para encontrar material de chantaje. Además de recopilar información disponible públicamente, se puede utilizar el hacking, la ingeniería social, el phishing y otras técnicas para extraer datos financieros.

Los doxers no solo identifican a una persona u organización, sino que también publican su información personal y financiera o la transmiten a personas que les interesa.

Los objetivos finales del doxxing incluyen atraer la atención del público, organizar una campaña agresiva de presión y acoso, y pedir a un gobierno o a algún grupo que utilice la fuerza contra la víctima.

¿Cómo Funciona el Doxxing?

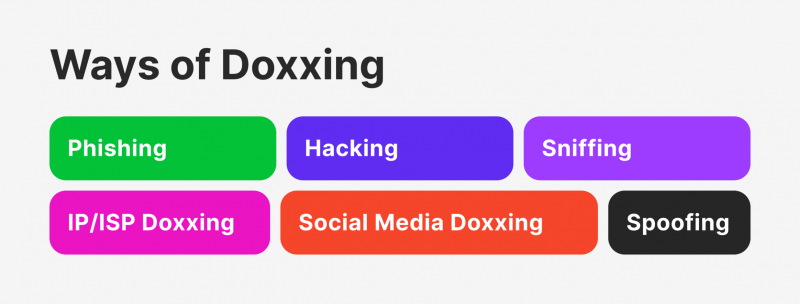

Ahora que conoces el significado de doxxed en criptomonedas, es hora de hablar sobre cómo funciona este proceso. Como mencionamos previamente, el proceso de doxxing implica una serie de actividades destinadas a obtener la información financiera o personal necesaria de los participantes del mercado de criptomonedas para usarla posteriormente. Echemos un vistazo a los principales tipos:

1. Phishing

El phishing en el ámbito de las criptomonedas es un tipo de fraude cuyo objetivo es obtener acceso a los datos confidenciales de los usuarios, generalmente inicios de sesión y contraseñas. Sin embargo, el objetivo también pueden ser datos financieros y cualquier actividad relacionada con el proceso de trading en los mercados financieros.

Esto se logra mediante el envío masivo de correos electrónicos en nombre de marcas de criptomonedas populares, así como mensajes personales dentro de diferentes servicios, por ejemplo, en nombre de exchanges de criptomonedas o servicios populares, incluida la correspondencia interna en redes sociales.

2. Hacking

El doxing en el sector de las criptomonedas también incluye los clásicos ataques de hackeo que tienen como objetivo conseguir información confidencial en cualquier formato. Además, su objetivo es deshabilitar el software de los ordenadores y otros sistemas (como la infraestructura de los exchanges de criptomonedas) donde se almacenan los datos que buscan los atacantes.

Los ciberdelincuentes suelen utilizar técnicas de hackeo informático para acceder a información confidencial, especialmente a través del doxxing.

Estas técnicas pueden incluir el uso de código intrusivo para ejecutar zero day exploit o vulnerabilidad de día cero, la diseminación de virus y malware, el lanzamiento de ataques de fuerza bruta o el empleo de otros métodos de descifrado de contraseñas. Las organizaciones deben estar atentas y mantenerse informadas sobre estas estrategias para proteger sus datos de posibles filtraciones.

3. Sniffing

Sniffing en el entorno de las criptomonedas hace referencia al proceso en el que se viola la seguridad de la información como parte de la interceptación y el análisis no autorizados de paquetes de red (tráfico de datos) por parte de una organización o individuo.

Los hackers utilizan rastreadores para robar datos valiosos mediante el monitoreo de la actividad de la red y la recopilación de información personal sobre los usuarios. En la mayoría de las ocasiones, los atacantes están interesados en las contraseñas y credenciales de los usuarios. Estos datos permiten acceder a las cuentas y, por tanto, a los activos y fondos.

El software de rastreo intercepta todos los paquetes de datos que pasan a través de la interfaz de red seleccionada y los muestra en un formato legible para su análisis. Los sniffers pueden funcionar tanto como un dispositivo intermedio, redirigiendo el tráfico de una interfaz de red a otra, como en modo de escucha cuando se recopila todo el tráfico de red sin cambiarlo ni redirigirlo.

4. Doxxing IP/ISP

El doxxing ISP o IP es una situación en la que los doxxers pueden obtener la dirección IP del usuario directamente vinculada a su ubicación física. Una vez que el doxxer tiene la dirección IP, utiliza aplicaciones de suplantación de llamadas y técnicas de ingeniería social para atraer al usuario a una estafa de soporte técnico

El objetivo final de este fraude es engañar al proveedor de servicios de internet (ISP) del usuario para que comparta información confidencial, como el número de teléfono, la dirección de email, la fecha de nacimiento y el número de seguro social del usuario.

5. Doxxing en redes sociales

La práctica del doxxing en las redes sociales implica la recopilación de información personal que se comparte en cuentas de redes sociales. Esta información puede incluir respuestas a preguntas triviales, que pueden ser explotadas por los doxxers para responder potencialmente a preguntas de seguridad y obtener acceso a otras cuentas online.

Es fundamental ser consciente de los riesgos asociados con el doxxing en las redes sociales y tomar las medidas adecuadas para proteger la información personal.

6. Spoofing

El spoofing o suplantación de identidad es un ciberataque en el que un estafador se hace pasar por una fuente de confianza para acceder a datos o información sensible. La suplantación de identidad puede ocurrir a través de sitios web, correos electrónicos, llamadas telefónicas, mensajes de texto, direcciones IP y servidores.

Los objetivos del spoofing en las criptomonedas pueden variar, pero en la mayoría de los casos se reducen a la obtención de datos confidenciales o ganancias financieras. Por ejemplo, los estafadores pueden enviar un email de suplantación de identidad, supuestamente en nombre de un conocido exchange de criptomonedas, con información sobre ofertas lucrativas.

El usuario sigue el enlace del correo electrónico y termina en un sitio web falso donde se le pide que ingrese su nombre de usuario y contraseña o realice una transacción financiera.

Según el informe de Safehome.org, más de 43 millones de estadounidenses han sufrido el doxxing. El 52% de las víctimas de doxxing informaron que el ataque contra ellas fue el resultado de una conversación con usuarios desconocidos online, y el 25% de los atacantes conocía personalmente a sus víctimas.

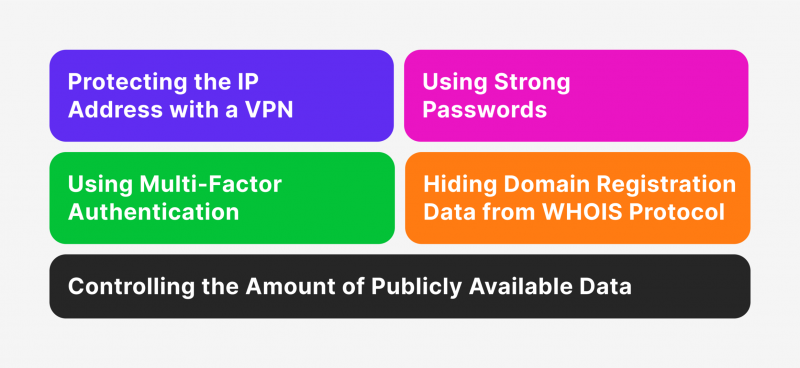

Medidas de Protección Contra el Doxxing

La práctica demuestra que nadie es inmune al Doxxing como parte de las actividades comerciales estándar. La probabilidad de una situación en la que la información personal y financiera de los inversores de criptomonedas se vea comprometida está determinada por varios factores, cuya presencia determina el grado de daño provocado por esta práctica. Por lo tanto, cómo saber si he sido víctima de doxxing y cómo protegerme de los estafadores se convierten en dos preguntas principales.

Proteger la Dirección IP con una VPN

Al hacer la pregunta “¿El doxxing es ilegal?”, podemos llegar a creer que existe algún tipo de ley anti-doxxing que regula esta práctica. Como la información publicada públicamente ofrece acceso a todos los usuarios del espacio criptográfico, sin excepción, existe un dilema sobre la legalidad de su uso para fines personales.

Sin embargo, una de las principales prácticas para proteger los datos personales y financieros, especialmente cuando se trabaja en los mercados financieros, es el uso de un proveedor VPN confiable para poder cambiar la dirección IP y, en consecuencia, la ubicación física.

Usar Contraseñas Seguras

Esta práctica es un ejemplo clásico de protección de información personal y datos confidenciales. Implica el uso de contraseñas complejas, cuya selección se vuelve más difícil en proporción directa a su complejidad (es decir, longitud y caracteres especiales).

Usar contraseñas complejas hace que sea mucho más difícil descifrarlas, incluso con el uso de software altamente profesional destinado a analizar posibles combinaciones; una de las cuales puede ser la combinación ganadora que se use para obtener acceso a una cuenta de usuario.

Uso de la Autenticación Multifactor

La autenticación multifactor (multi-factor authentication MFA) es un concepto de seguridad que requiere al menos dos formas de autenticar (validar) los datos de la cuenta para establecer la veracidad de una identidad y permitir el acceso a un sistema. Para verificar la identidad, la autenticación multifactor combina varios o más factores que no están directamente relacionados, como el conocimiento, la posesión y la propiedad.

El objetivo de la autenticación multifactor es dificultar que un atacante obtenga acceso no autorizado a un sistema, red, dispositivo o base de datos mediante la creación de múltiples capas de defensa.

Cuando uno de los factores de autenticación se ve comprometido, entra en juego el segundo, lo que aumenta las posibilidades de bloquear el acceso. A menudo, dicha protección se convierte en un obstáculo para las acciones maliciosas de intrusos.

Ocultar Datos de Registro de Dominio del Protocolo WHOIS

Un dominio es la dirección única de un recurso web que contiene contenido específico. Un dominio permite a una marca un nombre único en internet, cuya facilidad de búsqueda está determinada por la popularidad de la marca.

WHOIS es un protocolo de red de capa de aplicación basado en el protocolo TCP (puerto 43). Su aplicación obtiene datos de registro sobre los propietarios de nombres de dominio, direcciones IP y sistemas autónomos. El protocolo asume una arquitectura “cliente-servidor” y se utiliza para acceder a los servidores de bases de datos públicas (DB) de los registradores de direcciones IP y los registradores de nombres de dominio.

Al restringir el acceso a los paquetes de datos contenidos en un dominio, un usuario o una organización de criptomonedas puede reducir la probabilidad de doxing y otros fenómenos ilegales indeseables.

Controlar la Cantidad de Datos Disponibles Públicamente

Hoy en día, cada empresa o persona famosa dentro de la campaña de marketing de su marca tiene una cuenta en muchas redes sociales, donde se publican sistemáticamente diferentes tipos de información y datos relacionados con sus actividades.

Esta práctica, a pesar de la promoción de productos y servicios empresariales, también se convierte en una herramienta para atraer la atención de los intrusos que pretenden obtener los datos.

Para evitar la fuga de datos, se utiliza la técnica de difundir información importante pero, al mismo tiempo, sensible a través de canales cerrados o utilizando tecnología de acceso privado, a la que solo pueden acceder los usuarios autenticados de un recurso en particular.

Conclusión

Al comprender el significado de doxxed en criptomonedas, se puede concluir que esta práctica es legal si la información buscada es de dominio público, pero tiene consecuencias muy negativas si dicha información se utiliza con fines ilegales, lo que puede provocar daños en la reputación de una marca o problemas en la vida de un usuario en el mercado de las criptomonedas.