O espaço moderno das criptomoedas é um conjunto de esferas inovadoras que se desenvolveram robustamente graças às vantagens da tecnologia livro-razão distribuído.

Por um lado, esta contribuiu para a transformação radical de muitos processos familiares. No entanto, por outro lado, criou um interesse excessivo por parte de organizações fraudulentas e criminosas nos dados pessoais e financeiros dos utilizadores para extorquirem, roubarem ou branquearem capitais. Por sua vez, isto deu azo à criação de muitos esquemas para alcançar este fim, o mais popular designa-se por Doxxing.

Este artigo ajudá-lo-á a compreender o significado de doxxed no contexto das criptomoedas e como funciona este esquema. Fundamentalmente, aprenderá algumas práticas que o ajudarão a proteger-se deste fenómeno.

Principais Considerações

- O doxxing é encontrar e publicar publicamente informação pessoal sobre uma pessoa com intenções maliciosas.

- O doxxing envolve um pirata informático (doxer) que analisa informação sobre uma pessoa publicada na Internet para identificar essa pessoa e, posteriormente, chantageá-la.

- O doxxing utiliza diferentes táticas para alcançar o seu objetivo, tal como pirataria informática, phishing e sniffing, entre outras.

O que é o Doxxing no Nicho das Criptomoedas?

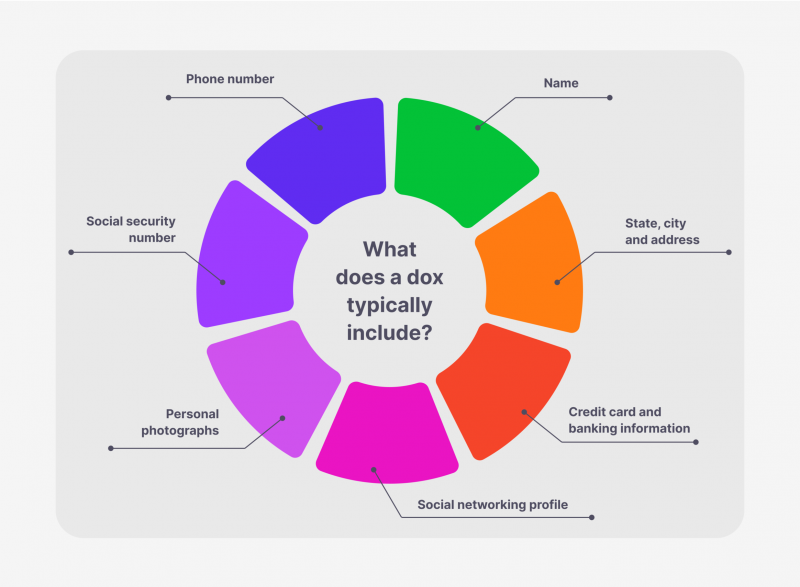

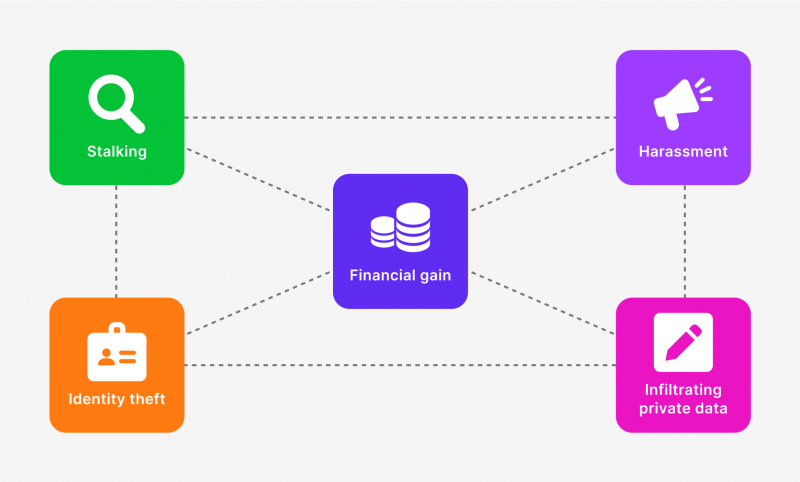

Afinal, o que é o doxxing no contexto das criptomoedas? O Doxing é o processo de revelar informação de identificação pessoal online relativa a um trader ou investidor individual, organização ou empresa de criptomoedas para descobrir informação pessoal e privada que pode ser utilizada para inconveniência, discrédito, extorção, coerção e assediar a vítima utilizando várias ferramentas de doxing.

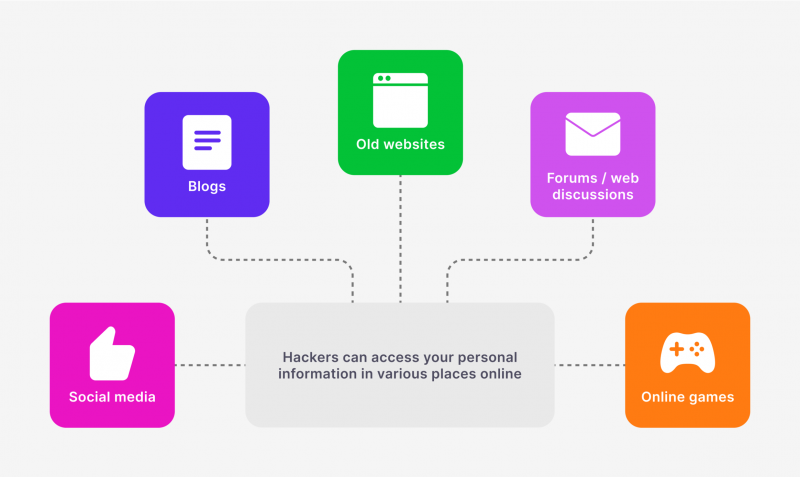

O doxing inclui um conjunto de medidas que se destinam a recolher informação sobre um indivíduo nas redes sociais, fóruns e salas de chat. Os dados de diferentes websites são comparados, analisados e refinados para encontrar material para proceder com chantagem. Além de recolher informação publicamente disponível, também podem ser utilizadas outras técnicas, como pirataria informática, engenharia social, phishing etc., particularmente no sentido de serem extraídos dados financeiros.

Os doxers não se limitam a identificar uma pessoa ou organização — eles publicam a sua informação pessoal e financeira, material comprometedor ou passam-no para indivíduos interessados que procedem ao processamento e ao comprometimento deste.

Os objetivos derradeiros do doxxing incluem atrair a atenção pública, organizando uma campanha violenta de pressão e de assédio, e invocar o estado ou algum grupo para usar força contra a vítima.

Como Funciona o Doxxing?

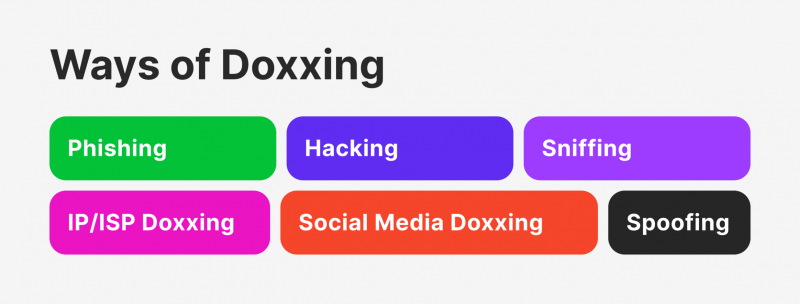

Agora que já conhece o significado de doxxed no contexto das criptomoedas, chegou a altura de falarmos sobre como funciona este processo. Conforme mencionámos supra, o processo doxxing envolve uma série de atividades destinadas a obter a informação financeira ou pessoal necessária dos participantes no mercado das criptomoedas para o seu uso futuro. Analisemos as principais:

1. Phishing

O phishing na esfera das criptomoedas é um tipo de fraude cujo objetivo é obter acesso a dados confidenciais do utilizador — habitualmente nomes de utilizador e palavras-passe. No entanto, o objetivo também podem ser dados financeiros e qualquer atividade relacionada com o processo de trading nos mercados financeiros.

Isto é alcançado enviando e-mails em massa em nome de marcas populares no âmbito das criptomoedas, bem como com mensagens pessoais no contexto de vários serviços, por exemplo, em nome de bolsas de criptomoedas ou de serviços populares, incluindo correspondência interna nas redes sociais.

2. Pirataria Informática

O doxing no nicho das criptomoedas também inclui ataques de pirataria informática clássicos que pretendem obter informação sensível de qualquer formato. Além disso, o seu objetivo é desativar o software de computadores e de outros sistemas (tais como a infraestrutura de bolsas de criptomoedas) onde os dados necessários pelos piratas informáticos se encontram armazenados.

Comummente, os cibercriminosos utilizam técnicas de pirataria informática para acederem a informação sensível, particularmente através do doxxing.

Estas técnicas podem incluir a utilização de código intrusivo para executar explorações de vulnerabilidade do dia zero, a disseminação de vírus e de malware, o lançamento de ataques de força bruta ou a implementação de outros métodos de decifração da palavra-passe. As organizações têm de permanecer vigilantes e devem manter-se informadas sobre estas estratégias para protegerem os seus dados de potenciais violações.

3. Sniffing

O sniffing, no contexto das criptomoedas, é um processo no qual a segurança da informação é violada no âmbito da interceção não autorizada de uma organização ou de um indivíduo e na análise de pacotes de rede (tráfego de dados).

Os piratas informáticos utilizam sniffers para roubarem dados valiosos através da monitorização da atividade na rede e recolhendo informação pessoal relativa aos utilizadores. Muito frequentemente, os piratas informáticos estão interessados nas palavras-passe e credenciais do utilizador. Estes dados fazem com que seja possível obter acesso a contas e, por conseguinte, ativos e fundos.

O software de sniffing interceta todos os pacotes de dados que passam pela interface da rede selecionada e exibe-os num formato legível para análise. Os sniffers tanto podem funcionar como um dispositivo intermediário, redirecionando o tráfego de uma interface da rede para outra, como no modo listagem, quando todo o tráfego da rede é recolhido sem ser alterado ou redirecionado.

4. Doxxing do IP/ISP

O doxxing do IP ou do ISP é uma situação em que os doxxers conseguem obter o endereço IP do utilizador diretamente associado à sua localização física. Assim que o doxxer tem o endereço IP, ele pode utilizar apps de dissimulação de IP e técnicas de engenharia social para atrair o utilizador para uma burla de apoio técnico.

O derradeiro objetivo desta burla é enganar o prestador do serviço de internet (ISP) do utilizador de forma a partilhar informação sensível, tal como o número de telefone do utilizador, o endereço de e-mail, a data de nascimento e o número da segurança social.

5. Doxxing nas Redes Sociais

A prática de doxxing nas redes sociais envolve a recolha de informação pessoal partilhada nas contas das redes sociais. Esta informação pode incluir respostas a questões triviais, que podem ser exploradas pelos doxxers para, potencialmente, responderem a perguntas de segurança e obterem acesso a outras contas online.

É crucial ter consciência dos riscos associados ao doxxing nas redes sociais, bem como tomar as medidas apropriadas para proteger a informação pessoal.

6. Spoofing

O spoofing é um ataque informático no qual um burlista faz-se passar por uma fonte de confiança para aceder a dados ou a informação sensível. O spoofing pode ocorrer através de websites, e-mails, chamadas telefónicas, mensagens de texto, endereços IP e servidores.

Os objetivos do spoofing nas criptomoedas podem variar, contudo, na maioria dos casos, resumem-se a obter dados sensíveis ou ganhos financeiros. Por exemplo, os burlões podem enviar um e-mail de spoofing, supostamente em nome de uma bolsa de criptomoedas de renome, com informação sobre ofertas lucrativas.

O utilizador segue o link no e-mail e acaba num website falso onde lhe é solicitado para inserir o nome de utilizador e a palavra-passe ou para realizar uma transação financeira.

Segundo o relatório de 2022 da Safehome.org, mais de 43 milhões de americanos foram vítimas do doxxing. 52% das vítimas de doxxing reportaram que o ataque resultou de uma troca de informação com estranhos onlline, e 25% dos piratas informáticos conhecia pessoalmente as suas vítimas.

Medidas Protetoras Contra o Doxxing

A prática demonstra que ninguém está imune ao Doxxing no âmbito das atividades de trading habituais. A probabilidade de uma situação na qual a informação pessoal e financeira dos investidores de criptomoedas sai comprometida é determinada por vários fatores, sendo que a presença destes últimos determina o grau dos danos provocados por esta prática. Assim sendo, as duas questões principais são como é que sabe se foi vítima de doxxing e como é que se pode proteger dos burlistas?

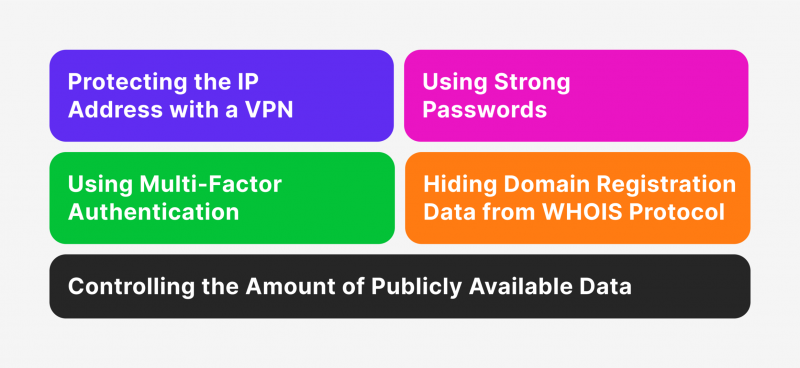

Proteger o Endereço IP com uma VPN

Quando colocamos a pergunta, “o doxxing é ilegal?”, talvez concluamos que há algum tipo de lei anti-doxxing que regula esta prática. Dado que a informação publicada publicamente oferece acesso a todos os utilizadores do espaço das criptomoedas, sem exceções, há um dilema quanto à legalidade da sua utilização para fins pessoais.

Não obstante, uma das principais práticas para proteger os dados pessoais e financeiros, particularmente quando trabalha nos mercados financeiros, é a utilização de um prestador de serviço VPN fiável para poder alterar o endereço IP e, consequentemente, a localização física.

Utilizar Palavras-passe Fortes

Esta prática é um exemplo clássico de proteger a informação pessoal e os dados confidenciais. Envolve a utilização de palavras-passe complexas, a seleção das quais se torna mais difícil em proporção direta com a sua complexidade (ex. comprimento e caracteres especiais).

Devido à utilização de palavras-passe complexas, torna-se muito mais difícil rastrear, inclusive com a utilização de software muitíssimo profissional destinado a analisar possíveis combinações, uma das quais pode ser uma combinação triunfante que pode ser utilizada para obter acesso a uma conta de utilizador.

Utilizar Autenticação com Múltiplos Fatores

A autenticação com múltiplos fatores (MFA) é um conceito de segurança que requer pelo menos duas formas de autenticar (validar) os dados da conta para estabelecer a verdade de uma identidade e permitir o acesso a um sistema. Para verificar a identidade, a autenticação com múltiplos fatores combina vários ou mais fatores que não estão diretamente relacionados, tais como conhecimento, posse e propriedade.

O objetivo da autenticação de múltiplos fatores é dificultar a um pirata cibernético a obtenção de acesso não autorizado a um sistema, rede, dispositivo ou base de dados formando múltiplas camadas de defesa.

Quando um dos fatores de autenticação é comprometido, o segundo entra em jogo, o que aumenta as possibilidades de bloquear o acesso. Frequentemente, essa proteção torna-se num obstáculo para as ações do intruso malicioso.

Esconder Dados de Registo do Domínio do Protocolo WHOIS

Um domínio é um endereço único de um recurso web que contém conteúdo específico. Um domínio permite que uma marca disponha de um nome único no espaço da Internet, sendo a facilidade de encontrar esse nome determinado pela popularidade da marca.

O WHOIS é um protocolo de rede de camada de aplicação baseado no protocolo TCP (porta 43). A sua aplicação obtém dados de registo dos proprietários dos nomes de domínio, endereços IP e sistemas autónomos. O protocolo assume uma arquitetura “cliente-servidor” e é utilizado para aceder a servidores de bases de dados (DB) públicas dos registantes do endereço IP e dos registantes do nome de domínio.

Ao restringir o acesso a pacotes de dados contidos num domínio, um utilizador ou organização de criptomoedas consegue reduzir a probabilidade do doxing e de outros fenómenos ilegais indesejáveis.

Controlar a Quantidade de Dados Publicamente Disponíveis

Hoje, todas as empresas ou pessoas famosas no âmbito da campanha de marketing da sua marca tem uma conta em muitas redes sociais, onde vários tipos de informação e de dados relacionados com as suas atividades são sistematicamente publicados.

Esta prática, apesar da promoção dos produtos e dos serviços do negócio, também se tranforma numa ferramenta para atrair a atenção de intrusos que pretendem obter os dados.

Para prevenir a fuga de dados, é utilizada a técnica de disseminar informação importante mas, ao mesmo tempo, sensível, através de canais fechados ou de utilizar tecnologia de acesso privado, que só pode ser acedida por utilizadores autenticados de um recurso em particular.

Conclusão

Quando compreendemos o significado de doxxed nas criptomoedas, podemos concluir que esta prática é legal se a informação pretendida se encontrar no domínio público, mas tem consequências muito negativas se essa informação for utilizada para fins ilegais, que podem levar ao comprometimento da reputação da marca ou a problemas na vida de um participante individual no mercado das criptomoedas.