Lo spazio moderno delle criptovalute è un insieme di sfere innovative che si sono sviluppate in modo robusto grazie ai vantaggi della tecnologia dei libri mastri distribuiti.

Da un lato, questo ha contribuito a trasformare radicalmente molti processi già noti. Dall’altro lato, però, ha creato un interesse eccessivo da parte di organizzazioni fraudolente e criminali nei confronti dei dati personali e finanziari degli utenti per estorcere, rubare o riciclare denaro. A sua volta, questo ha dato origine alla creazione di molti schemi per raggiungere questo obiettivo, il più popolare dei quali è chiamato Doxxing.

Questo articolo ti aiuterà a capire il significato di doxxed in crittografia e come funziona questo schema. Infine, imparerai alcune pratiche che ti aiuteranno a proteggerti da questo fenomeno.

Punti Chiave

- Il doxxing consiste nel trovare e pubblicare pubblicamente informazioni personali su una persona con intento malevolo.

- Il doxxing prevede che un hacker (doxer) analizzi le informazioni su una persona pubblicate su Internet per identificarla e poi ricattarla.

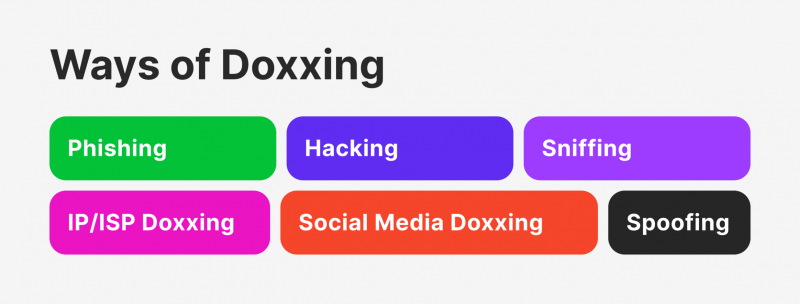

- Il doxing utilizza diverse tattiche per raggiungere il suo obiettivo, come l’hacking, il phishing e lo sniffing.

Che Cos’è il Doxxing nella Nicchia delle Criptovalute?

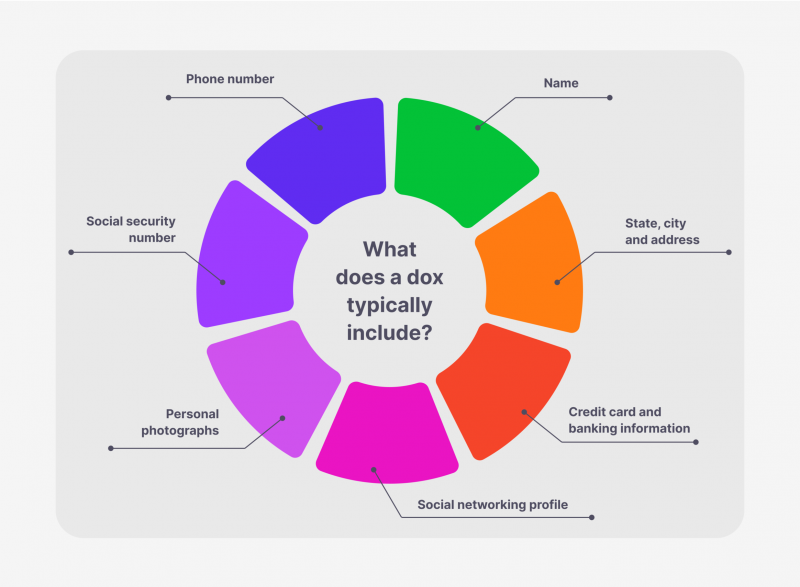

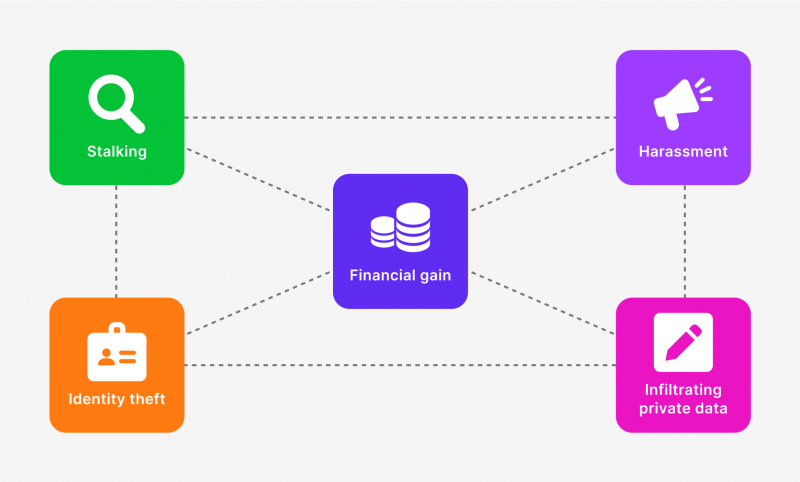

Quindi, cos’è il doxxing in criptovalute? Il doxing è il processo di rivelazione di informazioni identificative online di un singolo trader o investitore, di un’organizzazione di criptovalute o di un’azienda per scoprire informazioni personali e private che possono essere utilizzate per disturbare, screditare, estorcere, costringere e molestare la vittima utilizzando diversi strumenti di doxing.

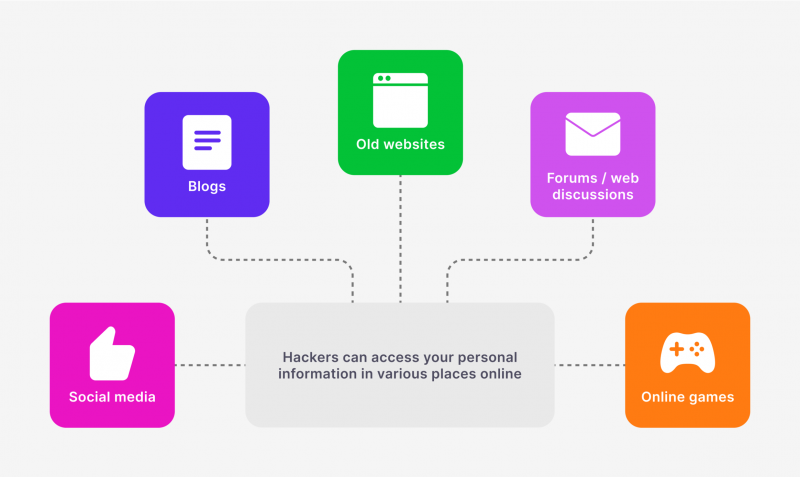

Il disoxing comprende una serie di misure per raccogliere informazioni su un soggetto nei social network, nei forum e nelle chat. I dati provenienti da diversi siti vengono confrontati, analizzati e perfezionati per trovare materiale ricattatorio. Oltre a raccogliere informazioni disponibili pubblicamente, possono essere utilizzate tecniche di hacking, social engineering, phishing e altre tecniche, in particolare per estrarre dati finanziari.

I disossatori non si limitano a identificare una persona o un’organizzazione, ma pubblicano le sue informazioni personali e finanziarie, materiale compromettente, o le passano a persone interessate che le elaborano e le compromettono ulteriormente.

Gli obiettivi finali del doxxing sono attirare l’attenzione del pubblico, organizzare una campagna violenta di pressione e molestie e chiedere allo Stato o a qualche gruppo di usare la forza contro la vittima.

Come Funziona il Doxxing?

Ora che conosci il significato di doxxed in cripto, è il momento di parlare di come funziona questo processo. Come accennato in precedenza, il processo di doxxing coinvolge una serie di attività volte a ottenere le necessarie informazioni finanziarie o personali dei partecipanti al mercato delle criptovalute per un loro ulteriore utilizzo. Diamo un’occhiata alle principali:

1. Phishing

Il phishing in ambito crittografico è un tipo di frode il cui obiettivo è quello di ottenere l’accesso ai dati riservati degli utenti, solitamente login e password. Tuttavia, l’obiettivo può essere anche quello di ottenere dati finanziari e qualsiasi attività legata al processo di trading nei mercati finanziari.

Questo avviene attraverso l’invio di email di massa per conto di popolari marchi di criptovalute, nonché di messaggi personali all’interno di vari servizi, ad esempio per conto di scambi di criptovalute o servizi popolari, compresa la corrispondenza interna sui social network.

2. Hacking

Il Doxing nella nicchia delle criptovalute comprende anche i classici attacchi di hacking che mirano a ottenere informazioni sensibili di qualsiasi formato. Inoltre, il loro obiettivo è quello di disattivare (disabilitare) il software dei computer e di altri sistemi (come l’infrastruttura delle borse di criptovalute) in cui sono memorizzati i dati richiesti dagli aggressori.

I criminali informatici utilizzano comunemente tecniche di hacking per accedere a informazioni sensibili, in particolare attraverso il doxxing.

Queste tecniche possono includere l’utilizzo di codice intrusivo per l’esecuzione di exploit zero-day, la diffusione di virus e malware, il lancio di attacchi di forza bruta o l’impiego di altri metodi di cracking delle password. Le organizzazioni devono essere vigili e informate su queste strategie per proteggere i propri dati da potenziali violazioni.

3. Sniffing

Lo sniffing in ambito crittografico è un processo in cui la sicurezza delle informazioni viene violata come parte dell’intercettazione e dell’analisi non autorizzata di pacchetti di rete (traffico di dati) da parte di un’organizzazione o di un individuo.

Gli hacker utilizzano gli sniffer per rubare dati preziosi monitorando l’attività di rete e raccogliendo informazioni personali sugli utenti. Il più delle volte, gli aggressori sono interessati alle password e alle credenziali degli utenti. Questi dati permettono di ottenere l’accesso agli account e, quindi, a beni e fondi.

Il software di sniffing intercetta tutti i pacchetti di dati che passano attraverso l’interfaccia di rete selezionata e li visualizza in un formato leggibile per l’analisi. Gli sniffer possono funzionare sia come dispositivo intermedio, reindirizzando il traffico da un’interfaccia di rete a un’altra, sia in modalità di ascolto, quando tutto il traffico di rete viene raccolto senza modificarlo o reindirizzarlo.

4. IP/ISP Doxxing

Il doxxing IP o ISP è una situazione in cui i doxxer possono ottenere l’indirizzo IP dell’utente direttamente collegato alla sua posizione fisica. Una volta in possesso dell’indirizzo IP, il doxxer utilizza applicazioni di spoofing delle chiamate e tecniche di social engineering per attirare l’utente in una truffa di assistenza tecnica.

L’obiettivo finale di questa truffa è quello di ingannare il provider di servizi internet (ISP) dell’utente per fargli condividere informazioni sensibili, come il numero di telefono, l’indirizzo e-mail, la data di nascita e il numero di previdenza sociale.

5. Social Media Doxxing

La pratica del social media doxxing prevede la raccolta di informazioni personali condivise sugli account dei social media. Queste informazioni possono includere risposte a domande banali, che possono essere sfruttate dai doxxer per rispondere a domande di sicurezza e ottenere l’accesso ad altri account online.

È fondamentale essere consapevoli dei rischi associati al doxxing sui social media e adottare misure adeguate per salvaguardare le informazioni personali.

6. Spoofing

Lo spoofing è un attacco informatico in cui un truffatore impersona una fonte affidabile per accedere a dati o informazioni sensibili. Lo spoofing può avvenire attraverso siti web, e-mail, telefonate, messaggi di testo, indirizzi IP e server.

Gli obiettivi del crypto spoofing possono variare, ma nella maggior parte dei casi si riducono all’ottenimento di dati sensibili o di guadagni finanziari. Ad esempio, i truffatori possono inviare un’e-mail di spoofing, presumibilmente a nome di una nota borsa di criptovalute, con informazioni su offerte vantaggiose.

L’utente segue il link contenuto nell’email e finisce su un sito web falso in cui gli viene chiesto di inserire login e password o di effettuare una transazione finanziaria.

Secondo il rapporto 2022 diSafehome.org, più di 43 milioni di americani hanno subito il doxxing. Il 52% delle vittime di doxxing ha riferito che l’attacco è stato il risultato di una discussione con estranei online e il 25% degli aggressori conosceva personalmente le vittime.

Misure Protettive Contro il Doxxing

La pratica dimostra che nessuno è immune dal Doxxing come parte delle attività di trading standard. La probabilità che si verifichi una situazione in cui le informazioni personali e finanziarie degli investitori in criptovalute vengano compromesse è determinata da diversi fattori, la cui presenza determina il grado di danno causato da questa pratica. Quindi, come sapere se sei stato vittima di doxing e come proteggerti dai truffatori diventano due domande principali.

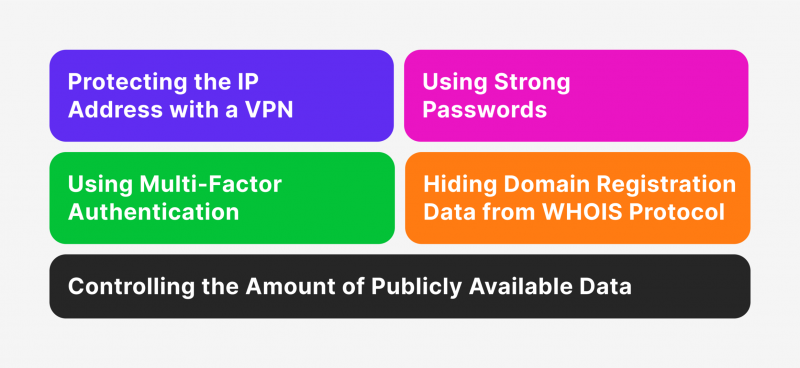

Proteggere l’indirizzo IP con una VPN

Alla domanda “Il doxxing è illegale?” si potrebbe pensare che esista una sorta di legge anti-doxxing che regola questa pratica. Poiché le informazioni pubblicate pubblicamente offrono accesso a tutti gli utenti dello spazio crittografico, senza eccezioni, si pone il dilemma della legalità del loro utilizzo per scopi personali.

Tuttavia, una delle pratiche principali per proteggere i dati personali e finanziari, soprattutto quando si lavora sui mercati finanziari, è l’utilizzo di un fornitore VPN affidabile per poter cambiare l’indirizzo IP e, di conseguenza, la posizione fisica.

Usare Password Forti

Questa pratica è un classico esempio di protezione delle informazioni personali e dei dati riservati. Implica l’uso di password complesse, la cui selezione diventa più difficile in modo direttamente proporzionale alla loro complessità (cioè lunghezza e caratteri speciali).

Grazie all’uso di password complesse, diventa molto più difficile decifrarle anche con l’uso di software altamente professionali che analizzano le possibili combinazioni, una delle quali può essere una combinazione vincente che può essere utilizzata per ottenere l’accesso a un account utente.

Usare l’Autenticazione a Più Fattori

L’autenticazione a più fattori (MFA) è un concetto di sicurezza che richiede almeno due modi per autenticare (convalidare) i dati dell’account per stabilire la veridicità di un’identità e consentire l’accesso a un sistema. Per verificare l’identità, l’autenticazione a più fattori combina diversi o più fattori non direttamente correlati, come la conoscenza, il possesso e la proprietà.

L’obiettivo dell’autenticazione a più fattori è quello di rendere difficile per un aggressore ottenere un accesso non autorizzato a un sistema, una rete, un dispositivo o un database formando più livelli di difesa.

Quando uno dei fattori di autenticazione viene compromesso, entra in gioco il secondo, che aumenta le possibilità di bloccare l’accesso. Spesso questa protezione diventa un ostacolo per le azioni di intrusi malintenzionati.

Nascondere i Dati di Registrazione del Dominio dal Protocollo WHOIS

Un dominio è l’indirizzo unico di una risorsa web che contiene contenuti specifici. Un dominio consente a un marchio di avere un nome unico nello spazio Internet, la cui facilità di reperimento è determinata dalla popolarità del marchio stesso.

WHOIS è un protocollo di rete di livello applicativo basato su protocollo TCP (porta 43). La sua applicazione ottiene dati di registrazione sui proprietari di nomi di dominio, indirizzi IP e sistemi autonomi. Il protocollo presuppone un’architettura “client-server” e viene utilizzato per accedere ai database pubblici (DB) delle società di registrazione degli indirizzi IP e dei nomi di dominio.

Limitando l’accesso ai pacchetti di dati contenuti in un dominio, un utente o un’organizzazione crittografica può ridurre la probabilità di doxing e di altri fenomeni illegali indesiderati.

Controllare la Quantità di Dati Disponibili al Pubblico

Oggi, ogni azienda o personaggio famoso nell’ambito della campagna di marketing del proprio marchio ha un account su molti social network, dove vengono sistematicamente pubblicati vari tipi di informazioni e dati relativi alle loro attività.

Questa pratica, nonostante la promozione di prodotti e servizi aziendali, diventa anche uno strumento per attirare l’attenzione di intrusi che mirano a ottenere i dati.

Per prevenire la fuga di dati, si utilizza la tecnica di diffondere informazioni importanti ma allo stesso tempo sensibili attraverso canali chiusi o utilizzando una tecnologia di accesso privata, alla quale possono accedere solo gli utenti autenticati di una determinata risorsa.

Conclusione

Quando si comprende il significato di doxxed in criptovalute, si può concludere che questa pratica è legale se le informazioni ricercate sono di dominio pubblico, ma ha conseguenze molto negative se tali informazioni vengono utilizzate per scopi illegali, il che può portare a un’offuscata reputazione del marchio o a problemi nella vita di un singolo partecipante al mercato delle criptovalute.