डेटा का क्रिप्टोग्राफ़िक संरक्षण एक ऐसा कार्य है जो आज से अधिक महत्वपूर्ण कभी नहीं रहा। चाहे व्यक्तिगत जानकारी को या संवेदनशील व्यावसायिक रिकॉर्ड को संरक्षित करने के लिए, एन्क्रिप्शन साइबर हमलों के खिलाफ पहला बचाव है, खासकर क्रिप्टोकरेंसी और भुगतान के उद्योग में।

क्रिप्टोग्राफ़ी में आमतौर पर उपयोग किए जाने वाले दो प्रकार के एन्क्रिप्शन हैं सममित (symmetric) और असममित (asymmetric)। हालाँकि दोनों का उद्देश्य एक ही है, लेकिन डेटा को संरक्षित रखनेके लिए उनके दृष्टिकोण थोड़े अलग हैं।

तो, सममित और असममित साइफरिंग के बीच क्या अंतर होता है? और इनमें से कौन सा बेहतर है?मुख्य बातें

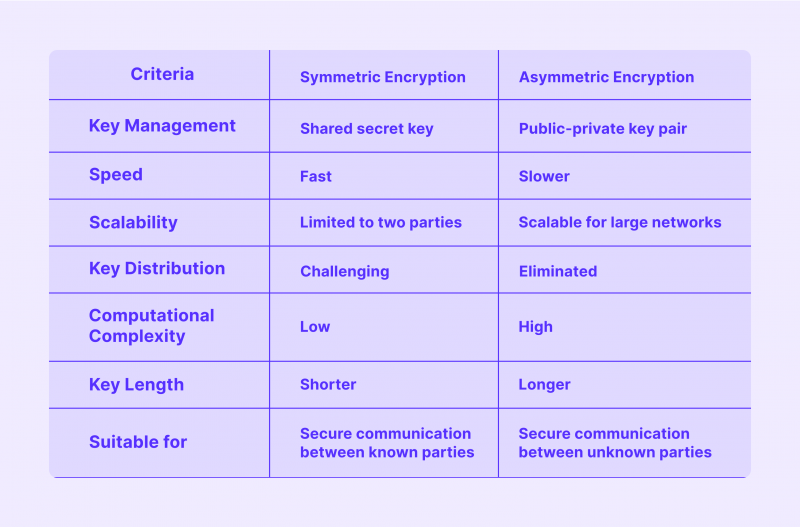

- सममित एन्क्रिप्शन एक साझी गुप्त कीज़ (Key) पर निर्भर करता है, जबकि असममित दो कीज़ की एक जोड़ी का उपयोग करता है।

- असममित एन्क्रिप्शन कीज़ के वितरण और अज्ञात पक्षों के साथ सुरक्षित संचार की चुनौतियों का समाधान करता है।

- दोनों विधियाँ आधुनिक एप्लीकेशनों में अपना उपयोग पाती हैं और आवश्यक सुरक्षा और दक्षता के स्तर के आधार पर अलग-अलग उद्देश्यों की पूर्ति करती हैं।

सममित एन्क्रिप्शन

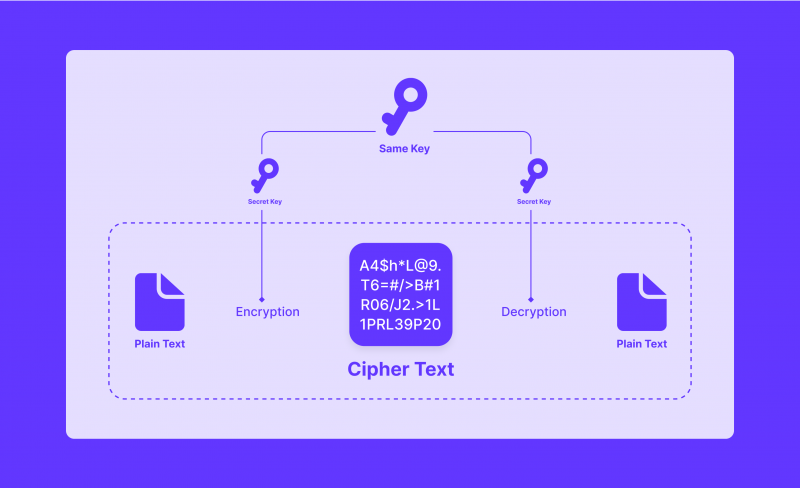

सममित एन्क्रिप्शन, जिसे सीक्रेट-की साइफरिंग के रूप में भी जाना जाता है, संदेशों को साइफर करने का सबसे सरल तरीका है। इसमें एन्क्रिप्शन और डिक्रिप्शन दोनों प्रक्रियाओं के लिए एक ही की का उपयोग करना शामिल है। यह कीज़ बिट्स की एक स्ट्रिंग, एक गणितीय एल्गोरिदम, या बेतरतीब शब्दों का एक सेट हो सकती है जिसके बारे में केवल बनाने वाले और रिसीवर को ही पता होता है।

भेजने वाले और प्राप्त करने वाले दोनों ही पक्षों द्वारा एक ही की का उपयोग किया जाता है, इसलिए शब्द “सममित” रखा गया है। कीज़ को गोपनीय रखा जाता है और इसका आदान-प्रदान सुरक्षित रूप से किया जाना चाहिए।

सममित एन्क्रिप्शन काम कैसे करता है

इस प्रक्रिया में तीन मुख्य चरण शामिल हैं:

कीज़ बनाना

एक गुप्त की (Key) एक बेतरतीब नंबर जनरेटर या एक सुरक्षित एल्गोरिदम का उपयोग करके बनाई जाती है। कीज़ की लंबाई प्रेषक और प्राप्तकर्ता द्वारा आवश्यक सुरक्षा के स्तर पर निर्भर करती है। आम तौर पर, लंबी कीज़ अधिक सुरक्षित मानी जाती हैं, क्योंकि वे किसी हमलावर को अनुमान लगाने के लिए अधिक संभावित संयोजन प्रदान करती हैं।

एन्क्रिप्शन

एक सीधे और स्पष्ट मैसेज को निश्चित आकार के ब्लॉकों में विभाजित किया जाता है, और गुप्त कीज़ को “साइफर” नामक प्रक्रिया का उपयोग करके प्रत्येक ब्लॉक पर लागू किया जाता है। इस ऑपरेशन के परिणाम को साइफरटेक्स्ट कहा जाता है।

डिक्रिप्शन

जैसे ही प्राप्तकर्ता एन्क्रिप्ट किया हुआ संदेश प्राप्त करता है, वे साइफरिंग प्रक्रिया को उलटने के लिए प्रेषक के समान गुप्त कीज़ का उपयोग करते हैं, जिसमें मूल संदेश को दुबारा प्राप्त करने के लिए साइफरटेक्स्ट के प्रत्येक ब्लॉक पर एक डिसाइफर ऑपरेशन लागू करना शामिल होता है।

लाभ

सममित-एन्क्रिप्शन ऑपरेशन उपयोगकर्ताओं और डेवलपर्स के लिए कई लाभ प्रदान करते हैं:

- गति: इसके एल्गोरिदम कम्प्यूटेशनल रूप से कुशल हैं और बड़ी मात्रा में डेटा को तुरंत एन्क्रिप्ट करने के लिए आदर्श हैं।

- सरलता: इसे लागू करना सीधा और आसान है और इसमें असममित एन्क्रिप्शन की तुलना में कम कम्प्यूटेशनल पॉवर की ज़रूरत होती है।

- संचार सुरक्षा: यह उन व्यक्तियों के बीच सुरक्षित संचार सुनिश्चित करता है जिनके पास एक ही तरह की गुप्त कीज़ होती है।

नुकसान

साथ ही, सममित एन्क्रिप्शन की भी अपनी खुद की भी कुछ सीमाएँ हैं:

- कीज़ का वितरण: सममित एन्कोडिंग के साथ मुख्य चुनौती इसमें शामिल सभी पक्षों को गुप्त कीज़ को सुरक्षित रूप से वितरित करना है। यदि कीज़ से छेड़छाड़ की जाती है तो पूरे सिस्टम की सुरक्षा खतरे में पड़ जाती है।

- स्केलेबिलिटी: यह विधि बड़े नेटवर्क या परिदृश्यों के लिए स्केलेबल नहीं है जहाँ कई पक्षों को सुरक्षित रूप से संचार करने की ज़रूरत होती है।

असममित (Asymmetric) एन्क्रिप्शन

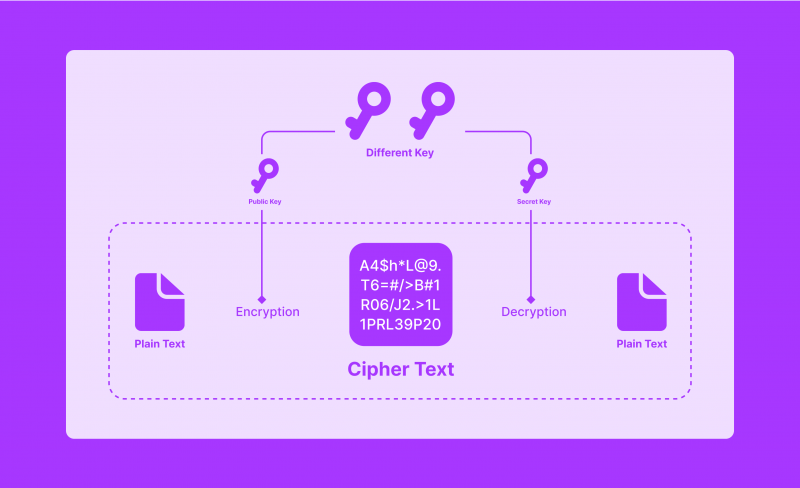

असममित एन्क्रिप्शन, जिसे पब्लिक-कीज़ एन्क्रिप्शन भी कहा जाता है, एक ऐसी आधुनिक क्रिप्टोग्राफ़िक तकनीक है जो सार्वजनिक और निजी कीज़ की एक जोड़ी का उपयोग करती है। सार्वजनिक कीज़ किसी के लिए भी उपलब्ध होती हैं, जबकि निजी कीज़ गोपनीय रहती हैं। असममित साइफरिंग सममित डिजिटल सुरक्षा के सामने आने वाली कीज़ के वितरण की समस्या का समाधान पेश करती है।

असममित एन्क्रिप्शन काम कैसे करता है

इस प्रकार के क्रिप्टोग्राफ़िक एल्गोरिदम में, वही तीन प्रक्रियाएँ शामिल होती हैं। हालाँकि, पहले बताई गई विधि की तुलना में, इसमें थोड़े अंतर हैं:

कीज़ बनाना

प्रक्रिया एक कीज़ की जोड़ी को बनाने से शुरू होती है – एक सार्वजनिक की और एक गुप्त की। उनके गणितीय संबंध के बावजूद, इन कीज़ का एक दूसरे से अनुमान नहीं लगाया जा सकता है। इसके बाद सार्वजनिक कीज़ को किसी भी ऐसे व्यक्ति के साथ साझा किया जाता है जो निजी कीज़ के मालिक के साथ सुरक्षित रूप से संचार करना चाहता है।

एन्क्रिप्शन

क्रिप्टोग्राफ़िक सुरक्षा के एक असममित मॉडल में किसी संदेश को सुरक्षित रूप से भेजने के लिए, प्रेषक संदेश को एन्क्रिप्ट करने के लिए प्राप्तकर्ता की सार्वजनिक कीज़ का उपयोग करता है। यह प्रक्रिया मूल डेटा को एन्क्रिप्ट किए गए कोड में बदल देती है, जिससे यह किसी भी ऐसे व्यक्ति के लिए जिसके पास गुप्त कीज़ ना हो अपठनीय हो जाता है।

डिक्रिप्शन

केवल एन्क्रिप्ट किए हुए डेटा के प्राप्तकर्ता ही संदेश को डिक्रिप्ट करने और मूल सीधे टेक्स्ट को दुबारा प्राप्त करने के लिए अपनी संबंधित गुप्त कीज़ का उपयोग कर सकते हैं। असममित एन्कोडिंग यह सुनिश्चित करती है कि केवल अधिकृत पक्ष ही महत्वपूर्ण जानकारी तक पहुँच सकें, जिससे संचार प्रक्रिया में सुरक्षा की एक अतिरिक्त परत जुड़ जाती है।

लाभ

इस प्रकार के एन्क्रिप्शन द्वारा प्रदान किए जाने वाले मुख्य लाभ यहाँ दिए गए हैं:

- कीज़ का वितरण: यह सुरक्षित कीज़ के वितरण की ज़रूरत को खत्म करता है। सार्वजनिक कीज़ को सभी के साथ साझा किया जा सकता है, जबकि निजी कीज़ गुप्त रहनी चाहिए।

- सुरक्षित संचार: यह उन पक्षों के बीच गोपनीयता और विश्वास की गारंटी देता है जो पहले कभी नहीं मिले हैं या जिनका पहले साझा गुप्त कीज़ पर कोई पूर्व समझौता नहीं है।

- डिजिटल हस्ताक्षर: यह डिजिटल हस्ताक्षर बनाने को सक्षम बनाता है, जिस से डिजिटल दस्तावेज़ों को प्रामाणिकता मिलती है।

नुकसान

हालाँकि, यह विधि अपनी कमियों से रहित नहीं है:

- कम्प्यूटेशनल जटिलता: इसके एल्गोरिदम सममित दृष्टिकोण की तुलना में कम्प्यूटेशनल रूप से गहन और धीमे हैं। इस वजह से, इस तरीके से बड़ी मात्रा में डेटा को संचारित करना मुश्किल हो जाता है।

- कीज़ की लंबाई: सममित एल्गोरिदम की तुलना में असममित एन्क्रिप्शन में पर्याप्त सुरक्षा के लिए लंबी कीज़ की आवश्यकता होती है।

- कीज़ का प्रबंधन: निजी कीज़ तक अनधिकृत पहुँच को रोकने के लिए इस विधि में कीज़ के जोड़ों को सावधानीपूर्वक प्रबंधन की ज़रूरत होती है।

सममित बनाम असममित एन्क्रिप्शन का उपयोग कब करें?

दोनों प्रकार के क्रिप्टोग्राफ़िक ऑपरेशनों की अपनी ताकतें और कमजोरियाँ होती हैं, जो उन्हें अलग-अलग उपयोग के प्रकरण के लिए उपयुक्त बनाती हैं।

सममिति तेज़ और ज़्यादा कुशल है, बड़ी मात्रा में डेटा को संभालने के लिए बिल्कुल सही है। दूसरी ओर, असममित एन्कोडिंग अधिक सुरक्षा प्रदान करती है क्योंकि पक्षों को अपनी गुप्त कीज़ का आदान-प्रदान करने की कोई ज़रूरत नहीं होती है।

सममित एन्क्रिप्शन को लागू करना

पहले से उपयोग हो रहे सममित एन्कोडिंग के कुछ सामान्य उदाहरणों में WhatsApp और Signal जैसे सुरक्षित मैसेजिंग ऐप शामिल हैं, जो एंड-टू-एंड एन्क्रिप्शन के लिए सिग्नल प्रोटोकॉल का उपयोग करते हैं।

बैंकिंग क्षेत्र में, कुछ सममित-एन्क्रिप्शन एल्गोरिदमों को लागू करके बड़ी मात्रा में डेटा का थोक में एन्क्रिप्शन किया जाता है। भुगतान वाले एप्लिकेशन, जैसे कार्ड लेनदेन, व्यक्तिगत पहचान जानकारी (PII) की सुरक्षा और पहचान की चोरी या धोखाधड़ी को रोकने के लिए सममित रूप से एन्क्रिप्टेड डेटा का उपयोग करते हैं।

आज की एप्लिकेशनों में असममित एन्क्रिप्शन

दूसरी ओर, असममित एन्कोडिंग का आधुनिक एप्लीकेशनों में व्यापक उपयोग हो रहा है। ब्लॉकचेन में क्रिप्टोग्राफ़ी का विशेष महत्व है।

अधिकांश क्रिप्टोकरेंसियाँ, जैसे कि BTC और ETH, ब्लॉकचेन पर पते को प्रबंधित करने के लिए असममित एन्क्रिप्शन का उपयोग करती हैं। इसके अलावा, यह विधि स्मार्ट कॉन्ट्रैक्टों की भी सुरक्षा करती है।

SSL और TLS प्रोटोकॉल में जो उपयोगकर्ता के ब्राउज़र और सर्वर के बीच सुरक्षित डेटा ट्रांसमिशन के लिए लागू होते हैं, असममित एन्कोडिंग कीज़ की एक्सचेंज प्रक्रिया के सबसे महत्वपूर्ण तत्वों में से एक है।

असममित डेटा सुरक्षा PGP और S/MIME जैसे ईमेल संचार प्रोटोकॉल की सुरक्षा का भी आधार है। ये प्रोटोकॉल ईमेल कंटेंट की सुरक्षा के लिए सार्वजनिक और निजी कीज़ का उपयोग करते हैं, यह सुनिश्चित करते हुए कि केवल सही निजी कीज़ वाला व्यक्ति ही संदेश को समझ और पढ़ सके, गोपनीयता प्रदान करते और संदेश की अखंडता की रक्षा करते हुए।

समापन विचार

आज के डिजिटल युग में, डेटा किसी भी संगठन और प्रोजेक्ट के लिए सबसे बड़ा मूल्य रखता है। जब साइबर अपराध और उल्लंघनों में वृद्धि जानकारी या व्यक्तिगत एसेटों पर एक बड़ा खतरा पैदा करते हैं, तो एक मजबूत और सुदृढ़ क्रिप्टोग्राफ़िक तकनीक अत्यंत आवश्यकता बन जाती है।

अक्सर पूछे जाने वाले प्रश्न

AES क्या है?

AES एक प्रसिद्ध सममित दृष्टिकोण है जिसे संवेदनशील डेटा को अनधिकृत पहुँच से बचाने के लिए डिज़ाइन किया गया है। यह डेटा को ब्लॉक में परिवर्तित करके और प्रतिस्थापन, ट्रांसपोज़िशन और मिश्रण तकनीकों के संयोजन का उपयोग करके प्रत्येक ब्लॉक को अलग से क्रिप्टोग्राफ़िक रूप से सुरक्षित करके संचालित होता है।

RSA क्या है?

RSA एक असममित एल्गोरिथ्म है जो मज़बूत सुरक्षा प्रदान करने के लिए दो अभाज्य संख्याओं के गुणनखंड यानि फ़ैक्टराइज़ेशन का उपयोग करता है। इसका उपयोग कीज़ के एक्सचेंज और डिजिटल हस्ताक्षरों को सुरक्षित करने के लिए व्यापक रूप से किया जाता है, जो महत्वपूर्ण डेटा के लिए उच्च सुरक्षा प्रदान करता है।

AES बनाम RSA एन्क्रिप्शन: वे अलग कैसे हैं?

AES और RSA अलग-अलग ताकतों और अनुप्रयोगों के साथ दो अलग-अलग विधियाँ हैं। जबकि AES एक सममित एल्गोरिदम है जो तेज़ी से साइफरिंग और डेटा को समझने के लिए डिज़ाइन किया गया है, वहीं RSA एक असममित विधि है जिसका उपयोग मुख्य रूप से सुरक्षित कीज़ एक्सचेंज और डिजिटल हस्ताक्षर के लिए किया जाता है। ये दोनों स्पीड, कीज़ की लंबाई और यूज़ केसिस के संदर्भ में भिन्न हैं। सही ढंग से लागू होने पर AES और RSA दोनों को ही अत्यधिक सुरक्षित साइफरिंग एल्गोरिदम माना जाता है।

क्या क्वांटम कंप्यूटर AES को ब्रेक कर सकता है?

नहीं, यदि पर्याप्त रूप से बड़े साइज़ की कीज़ का उपयोग किया जाता है तो क्वांटम कंप्यूटर AES को डिक्रिप्ट नहीं कर सकता है। क्वांटम कंप्यूटर कुछ गणितीय समस्याओं को हल करने में उत्कृष्टता प्राप्त करते हैं जिनसे पारंपरिक कंप्यूटर जूझते हैं, जिससे वे मौजूदा साइफरिंग विधियों के लिए खतरा बन जाते हैं। हालाँकि, यदि आप AES (256 बिट्स या अधिक) में लंबी कीज़ का उपयोग करते हैं, तो संदेश को डिक्रिप्ट करने के लिए क्वांटम मशीन के लिए आवश्यक समय और संसाधन अव्यावहारिक हो जाते हैं।