Le monde moderne des cryptomonnaies est un ensemble de sphères innovantes qui se sont développées de manière robuste grâce aux avantages de la technologie du grand livre distribué.

D’une part, cela a contribué à la transformation radicale de nombreux processus familiers. D’autre part, cela a suscité un intérêt excessif de la part des organisations frauduleuses et criminelles pour les données personnelles et financières des utilisateurs afin d’extorquer, de voler ou de blanchir de l’argent. Cette situation a donné lieu à la création de nombreux stratagèmes, dont le plus populaire est appelé le « Doxxing ».

Cet article vous aidera à comprendre la signification du terme « doxxed » dans le domaine de la cryptographie et le fonctionnement de ce stratagème. Enfin, vous apprendrez quelques pratiques qui vous aideront à vous protéger contre ce phénomène.

Points Clés

- Le doxxing consiste à trouver et à publier des informations personnelles sur une personne à des fins malveillantes.

- Le doxxing implique un pirate informatique (doxer) qui analyse les informations relatives à une personne publiées sur Internet afin de l’identifier et de la faire chanter.

- Le doxing comprend différentes tactiques pour atteindre son objectif, telles que le piratage, le phishing et le sniffing, entre autres.

Qu’est-ce que le Doxxing dans la Niche Crypto ?

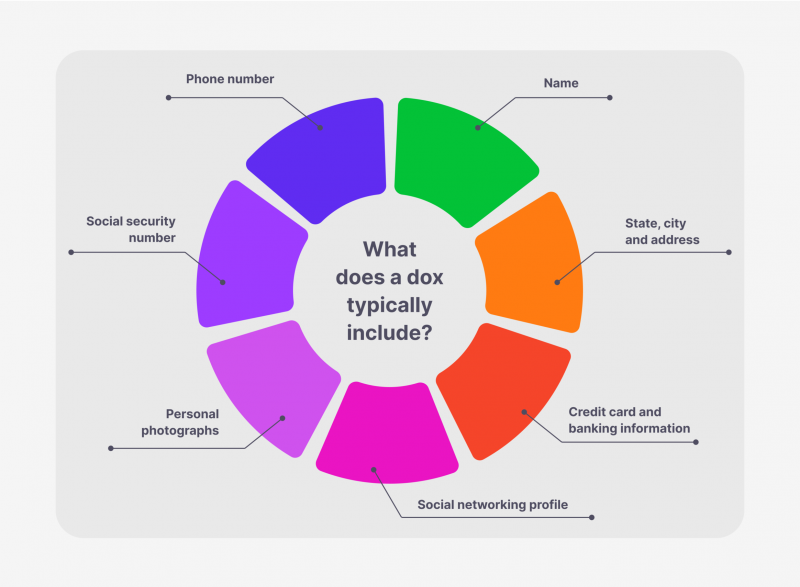

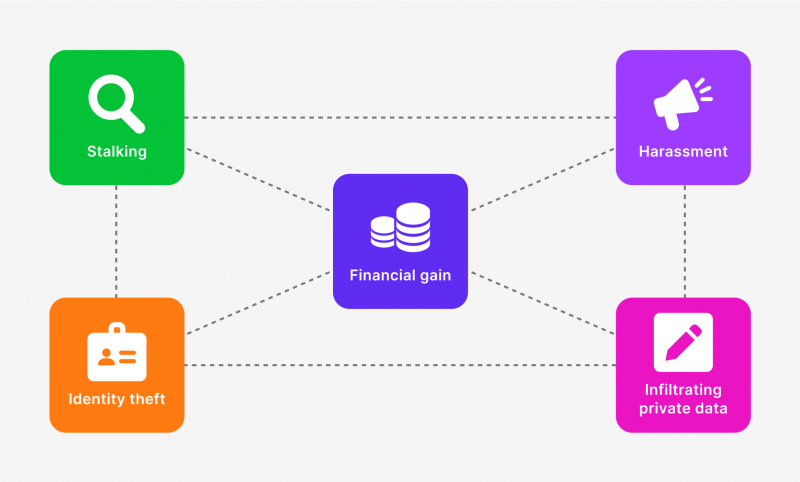

Qu’est-ce que le doxxing dans le secteur de la cryptographie ? Le doxxing est le processus de révélation des informations d’identification en ligne d’un trader ou d’un investisseur individuel, d’une organisation ou d’une entreprise liée au secteur de la cryptographie pour découvrir des informations personnelles et privées qui peuvent être utilisées pour embêter, discréditer, extorquer, contraindre et harceler la victime à l’aide de divers outils de doxing.

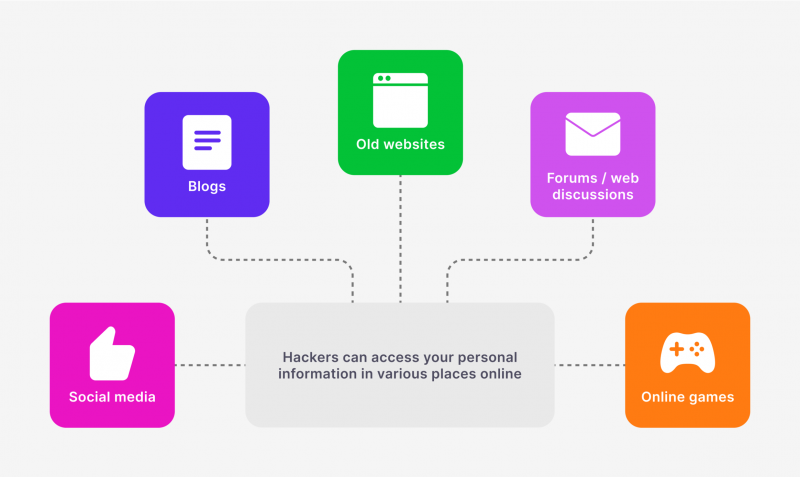

Le doxing comprend un ensemble de mesures visant à collecter des informations sur un sujet dans les réseaux sociaux, les forums et les salles de discussion. Les données provenant de différents sites sont comparées, analysées et affinées afin de trouver des éléments permettant de s’adonner à du chantage. Outre la collecte d’informations accessibles au public, des activités de piratage, d’ingénierie sociale, de phishing et d’autres techniques peuvent être utilisés, en particulier pour extraire des données financières.

Les « doxers » ne se contentent pas d’identifier une personne ou une organisation — ils publient ses informations personnelles et financières, des documents compromettants, ou les transmettent à des personnes intéressées qui les traitent et les compromettent.

Les objectifs ultimes du doxxing sont d’attirer l’attention du public, d’organiser une campagne violente de pression et de harcèlement, et de demander à l’État ou à un groupe quelconque d’utiliser la force contre la victime.

Comment Fonctionne le Doxxing ?

Maintenant que vous comprenez le terme « doxxed » en cryptographie, il est temps de parler du fonctionnement de ce processus. Comme indiqué ci-dessus, le processus de doxxing implique un certain nombre d’activités visant à obtenir les informations financières ou personnelles d’acteurs prenant part au marché des cryptomonnaies en vue de leur utilisation ultérieure. Examinons les principales activités impliquées :

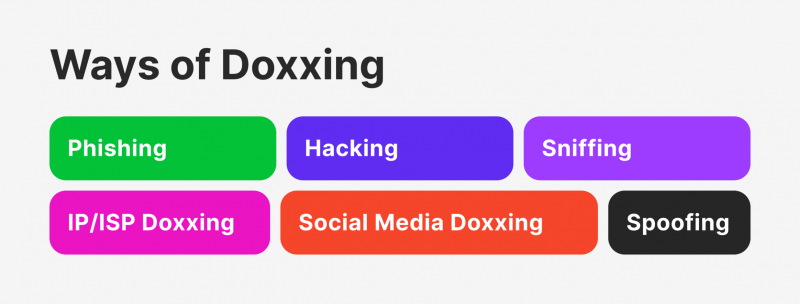

1. Phishing

Dans la sphère cryptographique, le phishing est un type de fraude dont l’objectif est d’obtenir l’accès à des données confidentielles d’utilisateurs — généralement des identifiants et des mots de passe. Cependant, l’objectif peut également être des données financières et toute activité liée au processus derrière les activités de trading sur les marchés financiers.

Pour ce faire, ils envoient un grand nombre d’e-mails portant le nom de marques de cryptomonnaies populaires, ainsi que des messages personnels au sein de divers services, par exemple au nom de bourses de cryptomonnaies ou de services populaires, y compris sur les réseaux sociaux.

2. Piratage

Dans la niche cryptographique, le doxing comprend également des attaques de piratage classiques qui visent à obtenir des informations sensibles sous n’importe quel format. De plus, leur objectif est de désactiver les logiciels des ordinateurs et d’autres systèmes (tels que l’infrastructure des bourses de cryptomonnaies) où sont stockées les données que recherchent les pirates.

Les cybercriminels utilisent souvent des techniques de piratage pour accéder à des informations sensibles, notamment par le biais du doxxing.

Ces techniques peuvent inclure l’utilisation d’un code intrusif pour exécuter des piratages de type « zero-day », la diffusion de virus et de logiciels malveillants, le lancement d’attaques en utilisant la force brute, ou l’utilisation d’autres méthodes de piratage pour obtenir les mots de passe. Les organisations doivent être vigilantes et se tenir informées de ces stratégies afin de protéger leurs données contre d’éventuelles violations.

3. Sniffing

Dans l’environnement cryptographique, le sniffing est un processus dans lequel la sécurité de l’information est compromise dans le cadre de l’interception et de l’analyse non autorisées de paquets de réseau (trafic de données) par une organisation ou un individu.

Les pirates utilisent des sniffers pour voler des données précieuses en surveillant l’activité du réseau et en recueillant des informations personnelles sur les utilisateurs. Les pirates s’intéressent le plus souvent aux mots de passe et aux informations d’identification des utilisateurs. Ces données permettent d’accéder aux comptes et, par conséquent, aux actifs et aux fonds des utilisateurs.

Le logiciel de sniffing intercepte tous les lots de données passant par l’interface réseau sélectionnée et les affiche dans un format lisible pour qu’ils soient analysés. Les sniffers peuvent fonctionner à la fois comme dispositif intermédiaire, en redirigeant le trafic d’une interface réseau vers une autre, et en mode écoute, lorsque tout le trafic réseau est collecté sans le modifier ni le rediriger.

4. Doxxing d’IP/ISP

Le doxxing d’IP ou d’ISP est une situation dans laquelle les doxxers peuvent obtenir l’adresse IP de l’utilisateur directement liée à son emplacement physique. Une fois que le doxxer a obtenu l’adresse IP, il utilise des applications d’usurpation d’appel et des techniques d’ingénierie sociale pour attirer l’utilisateur dans une arnaque impliquant le support technique.

Le but de cette arnaque est de tromper le fournisseur d’accès à Internet (FAI) de l’utilisateur pour qu’il partage des informations sensibles, telles que le numéro de téléphone, l’adresse e-mail, la date de naissance et le numéro de sécurité sociale de l’utilisateur.

5. Le Doxxing dans les Réseaux Sociaux

La pratique du doxxing sur les réseaux sociaux implique la collecte d’informations personnelles partagées sur des comptes. Ces informations peuvent inclure des réponses à des questions anecdotiques, qui peuvent être exploitées par les doxxers pour répondre à des questions de sécurité et obtenir l’accès à d’autres comptes en ligne.

Il est essentiel d’être conscient des risques associés au doxxing sur les réseaux sociaux et de prendre les mesures appropriées pour protéger les informations personnelles.

6. Usurpation d’Identité

Le spoofing ou l’usurpation d’identité est une cyberattaque dans laquelle un fraudeur se fait passer pour une source fiable afin d’accéder à des données ou des informations sensibles. L’usurpation d’identité peut être opérée par le biais de sites Web, d’e-mails, d’appels téléphoniques, de messages, d’adresses IP et de serveurs.

Les objectifs des activités de l’usurpation d’identité peuvent varier, mais dans la plupart des cas, ils se résument à l’obtention de données sensibles ou d’un gain financier. Par exemple, les escrocs peuvent envoyer un e-mail frauduleux, prétendument au nom d’une bourse de cryptomonnaies bien connue, avec des informations comprenant des offres lucratives.

L’utilisateur suit le lien contenu dans l’e-mail et se retrouve sur un faux site Web qui lui demande d’entrer son identifiant et son mot de passe ou d’effectuer une transaction financière.

Selon le rapport de Safehome.org publié en 2022, plus de 43 millions d’Américains ont été victimes de doxxing. 52 % des victimes ont déclaré que l’attaque dont elles ont fait l’objet était le résultat d’une dispute avec des inconnus en ligne, et 25 % des agresseurs connaissaient personnellement leurs victimes.

Mesures de Protection contre le Doxxing

La pratique montre que personne n’est à l’abri d’activités de doxxing dans le cadre de ses activités de trading habituelles. La probabilité d’une situation dans laquelle les informations personnelles et financières des investisseurs en cryptomonnaies sont compromises est déterminée par plusieurs facteurs, dont la présence détermine le degré de dommage causé par cette pratique. Ainsi, comment savoir si vous avez été victime d’une telle pratique et comment vous protéger des fraudeurs deviennent deux questions importantes.

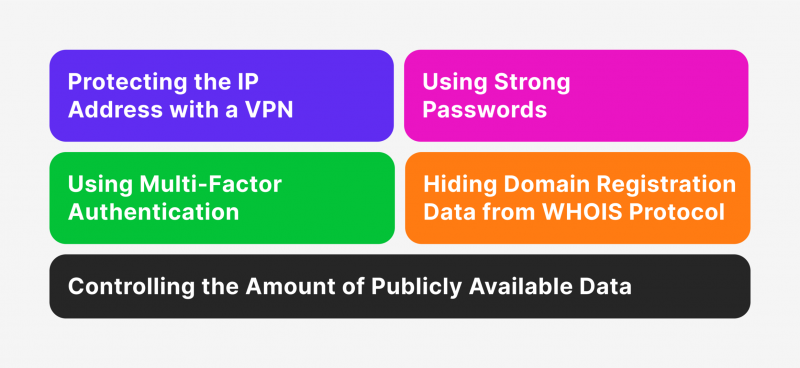

Protection de l’Adresse IP via un VPN

En posant la question « Le doxxing est-il illégal ? », nous pouvons en venir à penser qu’il existe une sorte de loi anti-doxxing qui réglemente cette pratique. Étant donné que les informations affichées publiquement sont accessibles à tous les utilisateurs, sans exception, il existe un dilemme quant à la légalité de leur utilisation à des fins personnelles.

Néanmoins, l’une des principales pratiques pour protéger les données personnelles et financières, en particulier sur les marchés financiers, est l’utilisation d’un fournisseur de VPN fiable pour pouvoir changer d’adresse IP et, par conséquent, d’emplacement physique.

Utiliser des Mots de Passe Forts

Cette pratique est un exemple classique de protection des informations personnelles et des données confidentielles. Elle implique l’utilisation de mots de passe complexes, dont la sélection devient plus difficile en proportion directe de leur complexité (c’est-à-dire sa longueur et les caractères spéciaux utilisés).

En raison de l’utilisation de mots de passe complexes, il devient beaucoup plus difficile de les craquer, même avec l’utilisation d’un logiciel hautement professionnel visant à analyser les combinaisons possibles, dont l’une d’entre elles peut être une combinaison gagnante permettant d’accéder à un compte d’utilisateur.

Utiliser l’Authentification Multifactorielle

L’authentification multifactorielle (AMF) est un concept de sécurité qui requiert au moins deux moyens d’authentifier (valider) les données d’un compte afin d’établir la véracité d’une identité et d’autoriser l’accès à un système. Pour vérifier l’identité, l’authentification multifactorielle combine plusieurs facteurs ou plus qui ne sont pas directement liés, tels que la connaissance, la possession et la propriété.

L’objectif de l’authentification multifactorielle est de rendre difficile pour un attaquant l’accès non autorisé à un système, un réseau, un appareil ou une base de données en formant plusieurs couches de défense.

Lorsque l’un des facteurs d’authentification est compromis, le second entre en jeu, ce qui augmente les chances de bloquer l’accès aux acteurs malveillants. Cette protection devient souvent un obstacle pour les actions d’intrus malveillants.

Cacher les données d’enregistrement de domaine dans le protocole WHOIS

Un domaine est l’adresse unique d’une ressource web contenant un contenu spécifique. Un domaine permet à une marque d’avoir un nom unique dans l’espace Internet, la facilité à le trouver étant déterminée par la popularité de la marque.

WHOIS est un protocole réseau de la couche application basé sur le protocoleTCP (port 43). Son application permet d’obtenir des données d’enregistrement sur les propriétaires de noms de domaine, d’adresses IP et de systèmes autonomes. Le protocole suppose une architecture « client-serveur » et est utilisé pour accéder aux serveurs de bases de données publiques des bureaux d’enregistrement d’adresses IP et de noms de domaine.

En limitant l’accès aux paquets de données contenus dans un domaine, un utilisateur ou une organisation peut réduire le nombre d’activités de doxing et d’autres phénomènes illégaux indésirables.

Contrôler la Quantité de Données accessibles au Public

Aujourd’hui, chaque entreprise ou personne célèbre dans le cadre de la campagne de marketing de sa marque dispose d’un compte sur de nombreux réseaux sociaux, où divers types d’informations et de données liées à leurs activités sont systématiquement publiés.

Cette pratique, malgré la promotion des produits et services des entreprises, devient également un outil pour attirer l’attention des intrus qui visent à obtenir les données.

Pour prévenir les fuites d’informations, il convient de diffuser les informations importantes, mais aussi sensibles, par des canaux fermés ou à l’aide d’une technologie d’accès privé, à laquelle ne peuvent accéder que les utilisateurs authentifiés d’une ressource particulière.

Conclusion

Après avoir compris la signification de doxxed, nous pouvons conclure que cette pratique est légale si les informations recherchées sont dans le domaine public, mais qu’elle a des conséquences très négatives si ces informations sont utilisées à des fins illégales, ce qui peut entraîner une réputation de marque ternie ou des problèmes dans la vie d’un acteur individuel prenant part au marché des cryptomonnaies.