مجال العملات المشفرة الحديث عبارة عن مجموعة من المجالات المبتكرة التي تطورت بقوة بفضل مزايا تكنولوجيا دفتر الأستاذ الموزع.

من ناحية، ساهم ذلك في إحداث تحول جذري في العديد من العمليات المألوفة. ولكن، من ناحية أخرى، فقد أدى ذلك من ناحية أخرى إلى اهتمام مفرط من جانب المنظمات الاحتيالية والإجرامية بالبيانات الشخصية والمالية للمستخدمين لابتزاز أو سرقة أو غسل الأموال. وقد أدى ذلك بدوره إلى إنشاء العديد من المخططات لتحقيق ذلك، وأكثرها شيوعًا هو ما يسمى Doxxing.

سيساعدك هذا المقال على فهم معنى doxxed في التشفير وكيفية عمل هذا المخطط. في النهاية، سوف تتعلم بعض الممارسات التي ستساعدك على حماية نفسك من هذه الظاهرة.

الوجبات الرئيسية

- Doxxing هو العثور على معلومات شخصية عن شخص ما ونشرها على الملأ بنية خبيثة.

- يتضمن Doxxing قرصاناً (doxxing) يقوم بتحليل معلومات عن شخص ما منشورة على الإنترنت لتحديد هوية هذا الشخص ثم ابتزازه.

- يستخدم Doxing تكتيكات مختلفة لتحقيق هدفه، مثل القرصنة والتصيد الاحتيالي والتلصص وغيرها.

ما هو Doxxing في مجال التشفير؟

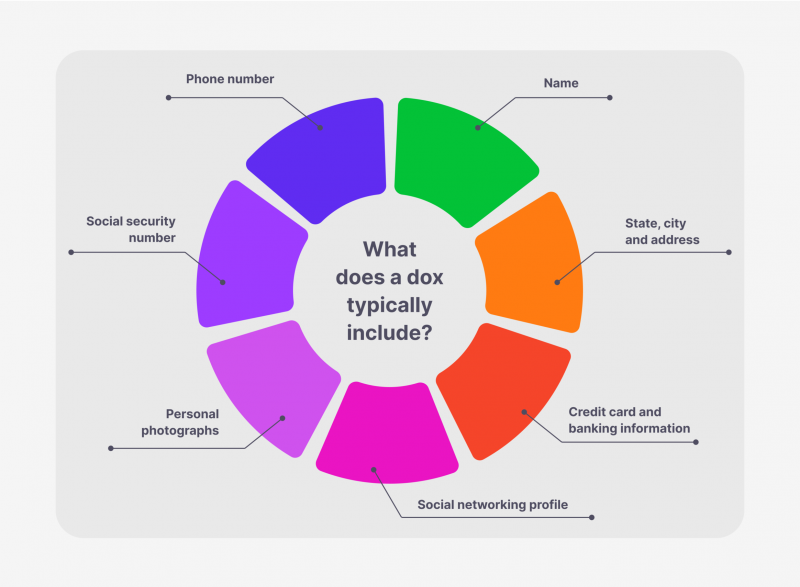

إذن، ما هو Doxxing في مجال التشفير؟ Doxing هو عملية الكشف عن المعلومات التعريفية عبر الإنترنت لمتداول أو مستثمر أو مؤسسة أو شركة تشفير لاكتشاف المعلومات الشخصية والخاصة التي يمكن استخدامها لإزعاج الضحية وتشويه سمعته وابتزازه وإكراهه ومضايقته باستخدام أدوات دوكسسينج مختلفة.

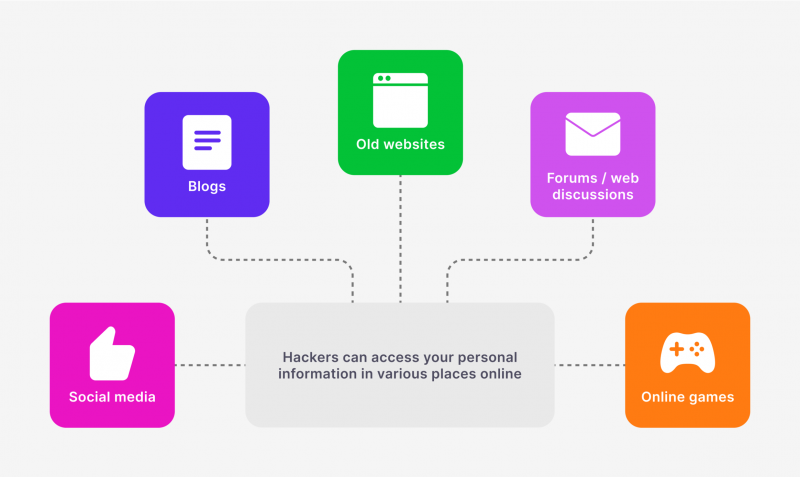

تتضمّن عملية الدوكسينغ مجموعة من التدابير لجمع المعلومات حول موضوع ما في الشبكات الاجتماعية والمنتديات وغرف الدردشة. تتم مقارنة البيانات من مواقع مختلفة وتحليلها وتنقيحها للعثور على مواد الابتزاز. وبالإضافة إلى جمع المعلومات المتاحة للجمهور، يمكن استخدام القرصنة والهندسة الاجتماعية والتصيد الاحتيالي وغيرها من التقنيات، لا سيما لاستخراج البيانات المالية.

لا يكتفي المخترقون بتحديد هوية شخص أو منظمة – بل يقومون بنشر معلوماتهم الشخصية والمالية، أو اختراق المواد، أو تمريرها إلى أفراد مهتمين يقومون بمعالجتها واختراقها.

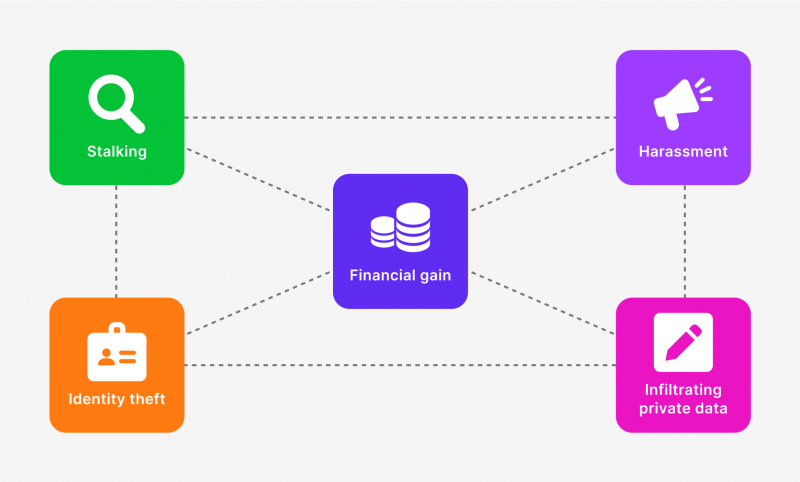

وتتضمن الأهداف النهائية لـ doxxing جذب انتباه الرأي العام، وتنظيم حملة عنيفة من الضغط والمضايقة، ودعوة الدولة أو بعض الجماعات لاستخدام القوة ضد الضحية.

كيف يعمل الدوكسسينج؟

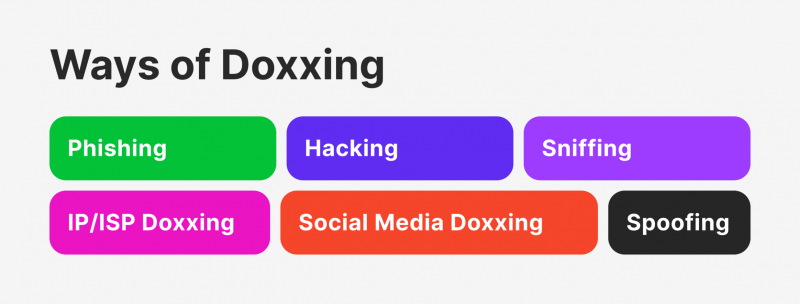

الآن بعد أن عرفت معنى doxxxed في التشفير، حان الوقت للحديث عن كيفية عمل هذه العملية. كما ذكرنا أعلاه، تتضمن عملية doxxing عددًا من الأنشطة التي تهدف إلى الحصول على المعلومات المالية أو الشخصية الضرورية لـ المشاركين في سوق العملات المشفرة لاستخدامها مرة أخرى. دعونا نلقي نظرة على أهمها:

1. التصيد الاحتيالي

التصيّد الاحتيالي في مجال التشفير هو نوع من الاحتيال الذي يهدف إلى الوصول إلى بيانات المستخدم السرية – عادةً ما تكون بيانات تسجيل الدخول وكلمات المرور. ومع ذلك، يمكن أن يكون الهدف أيضًا البيانات المالية وأي نشاط متعلق بعملية التداول في الأسواق المالية.

يتم تحقيق ذلك عن طريق إرسال رسائل بريد إلكتروني جماعية نيابةً عن العلامات التجارية الشهيرة للعملات المشفرة، بالإضافة إلى الرسائل الشخصية داخل الخدمات المختلفة، على سبيل المثال، نيابةً عن بورصات العملات المشفرة أو الخدمات الشائعة، بما في ذلك المراسلات الداخلية على الشبكات الاجتماعية.

2- القرصنة

تتضمن القرصنة في مجال التشفير أيضًا هجمات القرصنة الكلاسيكية التي تهدف إلى الحصول على معلومات حساسة بأي شكل من الأشكال. بالإضافة إلى ذلك، فإن هدفهم هو تعطيل (تعطيل) برمجيات أجهزة الكمبيوتر والأنظمة الأخرى (مثل البنية التحتية لبورصات العملات الرقمية) حيث يتم تخزين البيانات المطلوبة من قبل المهاجمين.

يستخدم مجرمو الإنترنت عادةً تقنيات القرصنة للوصول إلى المعلومات الحساسة، لا سيما من خلال الاختراق.

قد تشمل هذه التقنيات استخدام التعليمات البرمجية المتطفلة لتنفيذ عمليات استغلال يوم الصفر، ونشر الفيروسات والبرمجيات الخبيثة، وإطلاق هجمات القوة الغاشمة أو استخدام أساليب أخرى لاختراق كلمات المرور. يجب أن تكون المؤسسات متيقظة ومطلعة على هذه الاستراتيجيات لحماية بياناتها من الاختراقات المحتملة.

3. الاستنشاق

الاستنشاق في بيئة التشفير هو عملية يتم فيها انتهاك أمن المعلومات كجزء من اعتراض وتحليل غير مصرح به من قبل مؤسسة أو فرد لحزم الشبكة (حركة مرور البيانات).

يستخدم المتسللون المتشممون المتلصصون لسرقة البيانات القيمة من خلال مراقبة نشاط الشبكة وجمع المعلومات الشخصية عن المستخدمين. وغالبًا ما يهتم المهاجمون بكلمات مرور المستخدمين وبيانات اعتمادهم. هذه البيانات تجعل من الممكن الوصول إلى الحسابات، وبالتالي إلى الأصول والأموال.

يعترض برنامج الاستنشاق جميع حزم البيانات التي تمر عبر واجهة الشبكة المحددة ويعرضها بتنسيق قابل للقراءة لتحليلها. يمكن لأجهزة الشم أن تعمل كجهاز وسيط، حيث تقوم بإعادة توجيه حركة المرور من واجهة شبكة إلى أخرى وفي وضع الاستماع عندما يتم جمع كل حركة مرور الشبكة دون تغييرها أو إعادة توجيهها.

4. IP/ISP Doxxing

التخريب عبر بروتوكول الإنترنت أو تخريب مزود خدمة الإنترنت هو حالة يستطيع فيها المخربون الحصول على عنوان IP الخاص بالمستخدم المرتبط مباشرةً بموقعه الفعلي. وبمجرد حصول المخادع على عنوان IP، فإنه يستخدم تطبيقات انتحال المكالمات وتقنيات الهندسة الاجتماعية لجذب المستخدم إلى عملية احتيال للدعم الفني.

الهدف النهائي من هذه الحيلة الخداع هو خداع مزود خدمة الإنترنت (ISP) الخاص بالمستخدم لمشاركة معلومات حساسة، مثل رقم هاتف المستخدم وعنوان بريده الإلكتروني وتاريخ ميلاده ورقم ضمانه الاجتماعي.

5. وسائل التواصل الاجتماعي Doxxing

تتضمن ممارسة الاختراق على وسائل التواصل الاجتماعي جمع المعلومات الشخصية التي تتم مشاركتها على حسابات وسائل التواصل الاجتماعي. يمكن أن تتضمن هذه المعلومات إجابات على أسئلة تافهة، والتي يمكن استغلالها من قبل المخترقين للإجابة على أسئلة أمنية محتملة والوصول إلى حسابات أخرى عبر الإنترنت.

من الأهمية بمكان أن تكون على دراية بالمخاطر المرتبطة بالتجسس عبر وسائل التواصل الاجتماعي واتخاذ التدابير المناسبة لحماية المعلومات الشخصية.

6- الانتحال

الانتحال هو هجوم إلكتروني ينتحل فيه المحتال شخصية مصدر موثوق للوصول إلى بيانات أو معلومات حساسة. ويمكن أن يحدث الانتحال من خلال مواقع الويب ورسائل البريد الإلكتروني والمكالمات الهاتفية والرسائل النصية وعناوين بروتوكول الإنترنت والخوادم.

يمكن أن تتنوع أهداف انتحال التشفير، ولكن في معظم الحالات، تتلخص أهدافه في الحصول على بيانات حساسة أو مكاسب مالية. على سبيل المثال، يمكن للمحتالين إرسال بريد إلكتروني مخادع، يُفترض أنه بالنيابة عن بورصة تشفير معروفة، مع معلومات حول العروض المربحة.

يتبع المستخدم الرابط الموجود في البريد الإلكتروني وينتهي به الأمر إلى موقع ويب مزيف حيث يُطلب منه إدخال معلومات تسجيل الدخول وكلمة المرور الخاصة به أو إجراء معاملة مالية.

وفقًا لتقرير تقرير موقعSafehome.org لعام 2022، فإن أكثر من 43 مليون أمريكي تعرضوا لظاهرة doxxing. أفاد 52% من ضحايا doxxing أن الهجوم عليهم كان نتيجة جدال مع غرباء على الإنترنت، و25% من المهاجمين يعرفون ضحاياهم شخصيًا.

التدابير الوقائية ضد Doxxing

تظهر الممارسة أنه لا يوجد أحد محصن ضد Doxxing كجزء من الأنشطة التجارية المعتادة. يتم تحديد احتمالية حدوث حالة يتم فيها اختراق المعلومات الشخصية والمالية لمستثمري العملات الرقمية من خلال عدة عوامل، يحدد وجودها درجة الضرر الناجم عن هذه الممارسة. لذا، أصبح السؤالان الرئيسيان هما كيف تعرف ما إذا كنت قد تعرضت للاختراق وكيف تحمي نفسك من المحتالين.

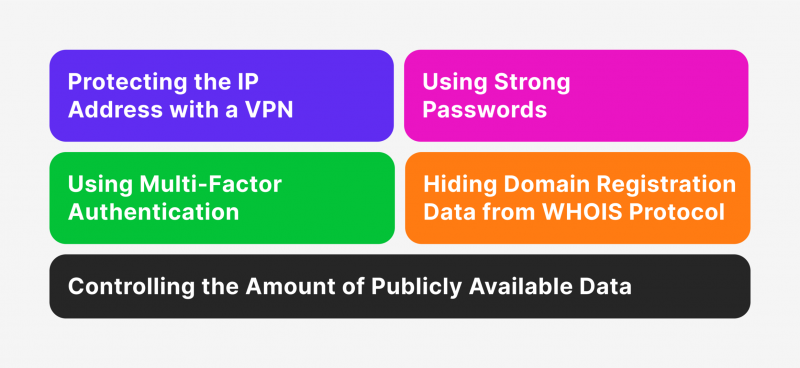

حماية عنوان بروتوكول الإنترنت باستخدام شبكة افتراضية خاصة

قد يتبادر إلى ذهن المرء عند طرح السؤال “هل الاختراق غير قانوني؟” أن هناك نوعًا من قانون مكافحة الاختراق ينظم هذه الممارسة. نظرًا لأن المعلومات المنشورة علنًا تتيح الوصول إلى جميع مستخدمي فضاء التشفير دون استثناء، فهناك معضلة حول قانونية استخدامها لأغراض شخصية.

ومع ذلك، فإن إحدى الممارسات الرئيسية لحماية البيانات الشخصية والمالية، خاصةً عند العمل في الأسواق المالية، هي استخدام مزود VPN موثوق به للتمكن من تغيير عنوان IP، وبالتالي الموقع الفعلي.

استخدام كلمات مرور قوية

هذه الممارسة هي مثال كلاسيكي لحماية المعلومات الشخصية والبيانات السرية. وهو ينطوي على استخدام كلمات مرور معقدة، والتي يصبح اختيارها أكثر صعوبة بما يتناسب طرديًا مع تعقيدها (أي الطول والأحرف الخاصة).

نظرًا لاستخدام كلمات المرور المعقدة، يصبح من الصعب اختراقها حتى مع استخدام برامج احترافية للغاية تهدف إلى تحليل التركيبات الممكنة، والتي يمكن أن تكون إحداها تركيبة رابحة يمكن استخدامها للوصول إلى حساب المستخدم.

استخدام المصادقة متعددة العوامل

المصادقة متعددة العوامل (MFA) هي مفهوم أمني يتطلب طريقتين على الأقل لمصادقة (التحقق من صحة) بيانات الحساب لإثبات حقيقة الهوية والسماح بالوصول إلى النظام. وللتحقق من الهوية، تجمع المصادقة متعددة العوامل بين عدة عوامل أو أكثر غير مرتبطة بشكل مباشر، مثل المعرفة والحيازة والملكية.

الهدف من المصادقة متعددة العوامل هو جعل من الصعب على المهاجم الوصول غير المصرح به إلى نظام أو شبكة أو جهاز أو قاعدة بيانات من خلال تشكيل طبقات متعددة من الدفاع.

عندما يتم اختراق أحد عوامل المصادقة، يتم تفعيل العامل الثاني، مما يزيد من فرص منع الوصول. في كثير من الأحيان، تصبح هذه الحماية حجر عثرة أمام أعمال المتطفلين الخبيثة.

إخفاء بيانات تسجيل النطاق من بروتوكول WHOIS

النطاق هو عنوان فريد لمورد ويب يحتوي على محتوى محدد. يتيح النطاق لعلامة تجارية ما اسمًا فريدًا في فضاء الإنترنت، ويتم تحديد سهولة العثور عليه من خلال شعبية العلامة التجارية.

WHOIS هو بروتوكول شبكة طبقة تطبيق يعتمد على بروتوكول TCP (المنفذ 43). ويحصل تطبيقه على بيانات التسجيل الخاصة بمالكي أسماء النطاقات وعناوين بروتوكول الإنترنت والأنظمة المستقلة. يفترض البروتوكول بنية “عميل-خادم” ويستخدم للوصول إلى خوادم قاعدة البيانات العامة (DB) الخاصة بمسجلي عناوين بروتوكول الإنترنت ومسجلي أسماء النطاقات.

من خلال تقييد الوصول إلى حزم البيانات الموجودة في النطاق، يمكن للمستخدم أو مؤسسة التشفير تقليل احتمالية حدوث عمليات الاحتيال وغيرها من الظواهر غير القانونية غير المرغوب فيها.

التحكم في كمية البيانات المتاحة للجمهور

اليوم، تمتلك كل شركة أو شخص مشهور ضمن الحملة التسويقية لعلامتها التجارية حسابًا على العديد من شبكات التواصل الاجتماعي، حيث يتم نشر مختلف أنواع المعلومات والبيانات المتعلقة بأنشطتها بشكل منهجي.

هذه الممارسة، على الرغم من الترويج للمنتجات والخدمات التجارية، تصبح أيضًا أداة لجذب انتباه المتطفلين الذين يهدفون إلى الحصول على البيانات.

لمنع تسرب البيانات، يتم استخدام تقنية نشر المعلومات المهمة والحساسة في الوقت نفسه من خلال قنوات مغلقة أو باستخدام تقنية الوصول الخاص، والتي لا يمكن الوصول إليها إلا من قبل المستخدمين الموثقين لمورد معين.

خلاصة

عند فهم معنى doxxed في التشفير، يمكن استنتاج أن هذه الممارسة قانونية إذا كانت المعلومات المطلوبة في المجال العام، ولكن لها عواقب سلبية للغاية إذا تم استخدام هذه المعلومات لأغراض غير قانونية، مما قد يؤدي إلى تشويه سمعة العلامة التجارية أو مشاكل في حياة أحد المشاركين في سوق التشفير.