A preservação criptográfica dos dados é uma tarefa que nunca foi tão importante como na atualidade. Quer seja para preservar informação pessoal ou registos comerciais sensíveis, a encriptação é a primeira defesa contra os ciberataques, particularmente nas indústrias de criptomoedas e de pagamentos.

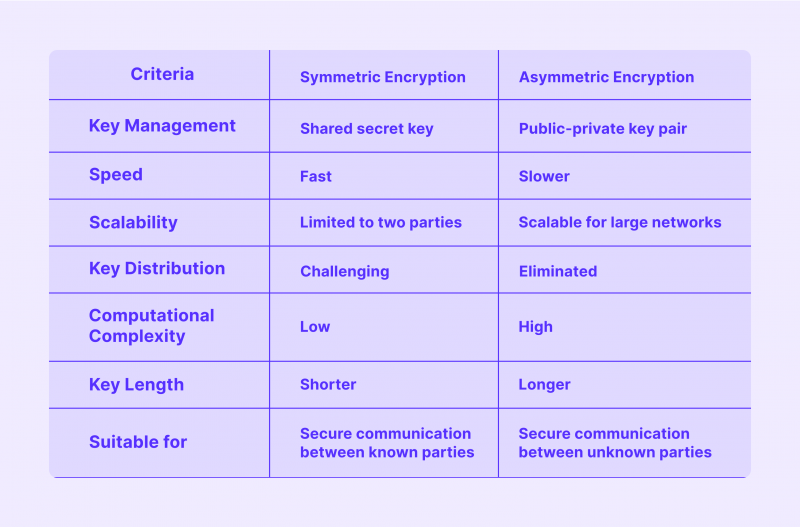

Dois tipos comummente utilizados da encriptação na criptografia são a simétrica e a assimétrica. Embora ambas sirvam a mesma finalidade, elas têm abordagens ligeiramente diferentes na proteção de dados.

Assim sendo, qual é a diferença entre a criptografia simétrica e assimétrica? E qual é a melhor?

Principais Considerações

- A encriptação simétrica depende de uma chave secreta partilhada, enquanto a assimétrica utiliza um par de duas chaves.

- A encriptação assimétrica aborda os desafios da distribuição das chaves e protege a comunicação com entidades desconhecidas.

- Ambos os métodos têm a sua aplicação nas aplicações modernas e servem diferentes propósitos consoante o nível de segurança e de eficiência necessários.

Encriptação Simétrica

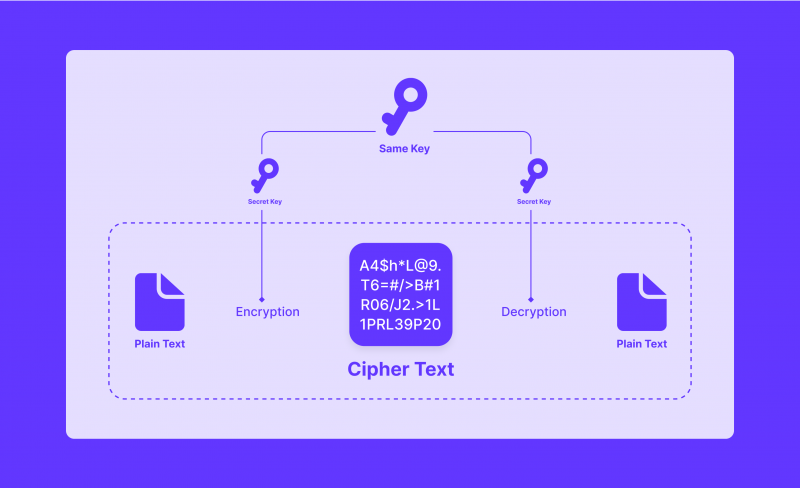

A encriptação simétrica, também conhecida como criptografia de chave secreta, é o método mais simples de encriptar mensagens. envolve utilizar uma única chave tanto para os procedimentos de encriptação quanto para os desencriptação. Esta chave pode ser uma cadeia de bits, um algoritmo matemático ou um conjunto de palavras aleatórias conhecidas apenas pelo originador e pelo recetor.

A mesma chave é utilizada tanto pelas partes que enviam quanto pelas que recebem, daí o termo “simétrico”. A chave é mantida confidencial e deve ser trocada em segurança.

Como Funciona a Encriptação Simétrica

O processo envolve três passos principais:

Criação da Chave

Uma chave secreta é gerada utilizando um gerador de números aleatório ou um algoritmo seguro. O comprimento da chave depende do nível de segurança solicitado pelo remetente e pelo recipiente. Geralmente, as chaves mais longas são consideradas mais seguras, dado que fornecem mais combinações possíveis para um pirata cibernético adivinhar.

Encriptação

A mensagem em texto simples é dividida em blocos de tamanho fixo, e a chave secreta é aplicada a cada bloco utilizando um processo designado por “cifra”. O resultado desta operação é referido como o texto cifrado.

Desencriptação

Quando o recipiente obtém a mensagem encriptada, ele utiliza a mesma chave secreta do remetente para inverter o processo de cifragem, que envolve aplicar uma operação de decifragem em cada bloco do texto cifrado para recupear a mensagem original.

Vantagens

A operação de encriptação simétrica oferece várias vantagens aos utilizadores e programadores:

- Velocidade: os seus algoritmos são computacionalmente eficientes e ideais para encriptar rapidamente grandes quantidades de dados.

- Simplicidade: é simples de implementar e requer menos poder computacional do que a encriptação assimétrica.

- Segurança da Comunicação: garante a comunicação segura entre os indivíduos que possuem a mesma chave secreta.

Desvantagens

Ao mesmo tempo, a encriptação simétrica também tem as suas limitações:

- Distribuição da Chave: o principal desafio na codificação simétrica é distribuir em segurança a chave secreta entre todas as partes envolvidas. Toda a segurança do sistema fica em risco se a chave ficar comprometida.

- Escalabilidade: este método não é escalável para grandes redes ou cenários em que várias partes precisam de comunicar em segurança.

Encriptação Assimétrica

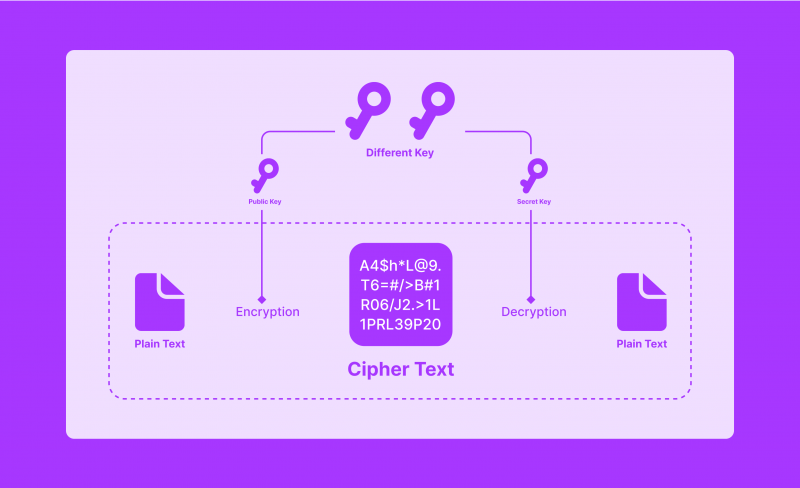

A encriptação assimétrica, também mencionada como encriptação de chave pública, é uma técnica criptográfica moderna que utiliza um par de chaves pública e privada. A chave pública é disponibilizada a todos, enquanto a chave privada permanece confidencial. A cifragem assimétrica oferece uma solução para o problema de distribuição da chave que a segurança digital simétrica enfrenta.

Como Funciona a Encriptação Assimétrica

Neste tipo de algoritmo criptográfico, estão envolvidos os mesmos três processos. No entanto, comparado com o método anteriormente mencionado, há diferenças ligeiras:

Criação da Chave

O processo inicia-se com a criação de um par de chaves – uma chave pública e uma chave secreta. Apesar da sua relação matemática, estas chaves não podem ser deduzidas uma a partir da outra. A chave pública é então partilhada com qualquer um que queira comunicar em segurança com o titular da chave privada.

Encriptação

Para enviar uma mensagem em segurança num modelo assimétrico de segurança criptográfica, o remetente utilizar a chave pública do recipiente para cifrar a mensagem. Este processo transforma os dados originais em código encriptado, tornando-o ilegível para qualquer um que não possua a chave secreta.

Desencriptação

Apenas o recipiente dos dados encriptados pode utilizar a sua chave secreta correspondente para desencriptar a mensagem e recuperar o texto simples original. A codificação assimétrica garante que apenas as partes autorizadas conseguem aceder à informação crítica, acrescentando uma camada extra de segurança no processo de comunicação.

Vantagens

Aqui tem os principais benefícios que este tipo de encriptação fornece:

- Distribuição da Chave: elimina a necessidade de distribuição segura da chave. A chave pública pode ser partilhada com qualquer um, enquanto a chave privada tem de permanecer secreta.

- Comunicação Protegida: garante a confidencialidade e a confiança entre partes que nunca se conheceram ou que não êm qualquer acordo prévio sobre uma chave secreta partilhada.

- Assinaturas Digitais: permite a criação de assinaturas digitais, fornecendo autenticidade aos documentos digitais.

Desvantagens

No entanto, o método não deixa de ter os seus contratempos:

- Complexidade Computacional: os seus algoritmos são computacionalmente intensivos e mais lentos quando comparados com a abordagem simétrica. Assim sendo, é mais difícil transmitir grandes volumes de dados com este método.

- Comprimento da Chave: são necessários comprimentos mais longos da chave para a segurança adequada na encriptação assimétrica quando comparado com o algoritmo simétrico.

- Gestão da Chave: este método requer gestão cuidadosa dos pares de chave para prevenir o acesso não autorizado a chaves privadas.

Quando Utilizar a Encriptação Simétrica vs. Assimétrica?

Ambos os tipos de operações criptográficas têm as suas forças e fraquezas, tornando-as adequadas para diferentes casos de uso.

A simétrica é mais rápida e mais eficiente, perfeita para lidar com grandes quantidades de dados. Por outro lado, a codificação assimétrica oferece maior segurança dado que as partes não precisam de trocar as suas chaves secretas.

Implementação da Encriptação Simétrica

Alguns exemplos comuns da utilização da codificação simétrica incluem proteger apps de mensagens como o WhatsApp e Signal, que usam o Protocolo Signal para a encriptação de ponta a ponta.

No setor bancário, a encriptação em massa de grandes quantidades de dados é realizada implementando determinados algoritmos de encriptação simétrica. Aplicações de pagamento, tais como transações de cartão, utilizam dados encriptados simetricamente para proteger a informação de identificação pessoal (PII) e prevenir o roubo de identidade ou encargos fraudulentos.

Encriptação Assimétrica nas Aplicações de Hoje

A codificação assimétrica, por outro lado, encontra um uso alargado nas aplicações modernas. A criptografia na blockchain é de uma importância particular.

A maioria das criptomoedas, tais como a BTC e a ETH, implementam encriptação assimétrica para gerirem endereços na blockchain. Além disso, este método também protege os contratos inteligentes.

Nos protocolos SSL e TLS que são aplicados para proteger transmissões de dados entre o navegador de um utilizador e o servidor, a codificação assimétrica é um dos elementos mais cruciais do processo de troca de chaves.

A proteção assimétrica dos dados também é uma base para a segurança dos protocolos de comunicação por e-mail como o PGP e S/MIME. Estes protocolos utilizam chaves públicas e privadas para protegerem o conteúdo do e-mail, garantindo que apenas a pessoa com a chave privada correta consegue decifrar e ler a mensagem, fornecendo privacidade e protegendo a integridade da mensagem.

Considerações Finais

Na era digital atual, os dados possuem um enorme valor para qualquer organização e projeto. Quando um aumento nos crimes cibernéticos e violações de dados representam uma ameaça significativa à informação ou aos ativos dos indivíduos, as técnicas criptográficas robustas e fortes tornam-se numa necessidade de extrema importância.

Perguntas Frequentes

O que é o AES?

O AES é uma abordagem simétrica bem conhecida, projetada para proteger dados sensíveis do acesso não autorizado. A sua metodologia de funcionamento passa pela conversão de dados em blocos e em proteger criptograficamente cada bloco separadamente utilizando uma combinação de técnicas de substituição, transposição e mistura.

O que é o RSA?

O RSA é um algoritmo assimétrico que utiliza a fatorização de dois números primos para proporcionar proteção robusta. É amplamente utilizado para proteger trocas de chaves e assinaturas digitais, fornecendo uma segurança elevada para os dados críticos.

Encriptação AES vs. RSA: em que diferem?

O AES e o RSA são dois métodos diferentes com vantagens e aplicações distintas. Enquanto o AES é um algoritmo simétrico concebido para a cifragem e decifragem rápida de dados, o RSA é um método assimétrico utilizado principalmente para proteger a troca de chaves e de assinaturas digitais. Eles diferem em termos de velocidade, comprimento da chave e casos de uso. Tanto o AES quanto o RSA são considerados como sendo algoritmos de cifragem altamente seguros quando implementados corretamente.

Um computador quântico consegue decifrar o AES?

Não, um computador quântico não consegue decifrar o AES caso sejam utilizados tamanhos de chave suficientemente grandes. Os computadores quânticos destacam-se na resolução de determinados problemas matemáticos com os quai os computadores tradicionais têm dificuldade de resolver, tornando-os numa ameaça aos métodos de cifragem existentes. No entanto, se utilizar comprimentos de chave mais longos no AES (256 bits ou mais), o tempo e recursos necessários para uma máquina quântica decifrar a mensagem tornam-na impraticável.