La conservación criptográfica de los datos es una tarea que nunca ha sido tan importante como hoy en día. Ya sea para preservar información personal o registros empresariales sensibles, el cifrado es la primera defensa contra los ciberataques, especialmente en los sectores de las criptomonedas y los pagos.

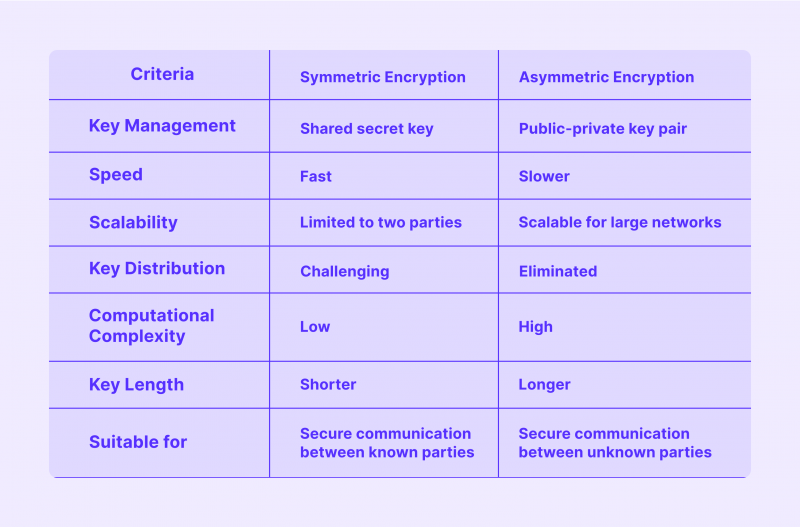

Los dos tipos de cifrado más utilizados en criptografía son el simétrico y el asimétrico. Aunque ambos sirven para lo mismo, tienen enfoques ligeramente distintos para proteger los datos.

¿Cuál es la diferencia entre el cifrado simétrico y el asimétrico? ¿Y cuál es mejor?

Datos clave

- El cifrado simétrico se basa en una clave secreta compartida, mientras que el asimétrico utiliza un par de claves.

- El cifrado asimétrico resuelve los problemas de distribución de claves y comunicación segura con partes desconocidas.

- Ambos métodos se utilizan en las aplicaciones modernas y sirven para fines distintos, en función del nivel de seguridad y eficacia requerido.

Cifrado simétrico

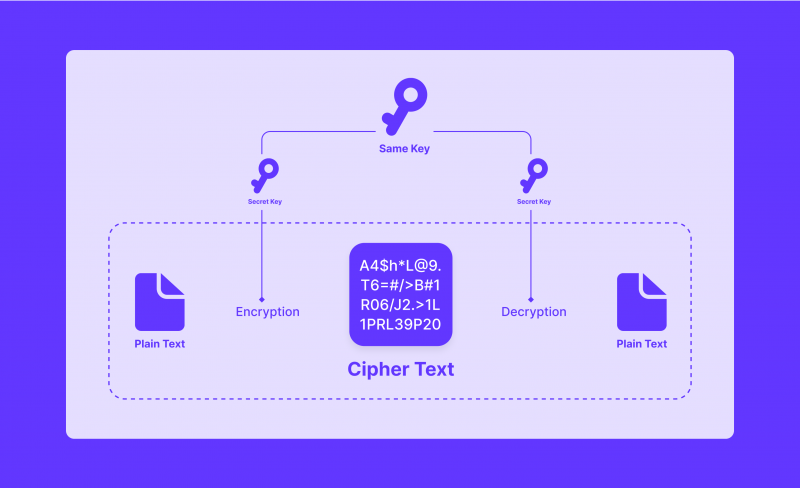

El cifrado simétrico, también conocido como cifrado de clave secreta, es el método más sencillo para cifrar mensajes. Consiste en utilizar una sola clave para los procedimientos de cifrado y descifrado. Esta clave puede ser una cadena de bits, un algoritmo matemático o un conjunto de palabras aleatorias que sólo conocen el emisor y el receptor.

Tanto la parte emisora como la receptora utilizan la misma clave, de ahí el término “simétrica”. La clave es confidencial y debe intercambiarse de forma segura.

Cómo funciona el cifrado simétrico

El proceso consta de tres pasos principales:

Generación de la clave

La clave secreta se crea usando un generador de números aleatorios o un algoritmo seguro. La longitud de la clave depende del nivel de seguridad requerido por el remitente y el destinatario. Por lo general, las claves más largas se consideran más seguras, ya que plantean más combinaciones posibles que un atacante tendría que adivinar.

Cifrado

El mensaje de texto plano se divide en bloques de tamaño fijo y la clave secreta se aplica a cada bloque mediante un proceso llamado “cifrado”. El resultado de esta operación se denomina “texto cifrado”.

Descifrado

Cuando el destinatario obtiene el mensaje cifrado, utiliza la misma clave secreta que el remitente para invertir el proceso de cifrado, que consiste en aplicar una operación de descifrado a cada bloque de texto cifrado para recuperar el mensaje original.

Ventajas

El cifrado simétrico ofrece varias ventajas a usuarios y desarrolladores:

- Velocidad: Sus algoritmos son eficientes desde el punto de vista computacional e ideales para cifrar rápidamente grandes cantidades de datos.

- Simplicidad: Es fácil de aplicar y requiere menos potencia de cálculo que el cifrado asimétrico.

- Seguridad de las comunicaciones: Garantiza una comunicación segura entre individuos que poseen la misma clave secreta.

Desventajas

Sin embargo, el cifrado simétrico también tiene sus limitaciones:

- Distribución de la clave: El principal reto de la codificación simétrica es distribuir de forma segura la clave secreta a todas las partes implicadas. La seguridad de todo el sistema corre peligro si la clave se ve comprometida.

- Escalabilidad: Este método no es escalable para grandes redes o escenarios en los que varias partes necesitan comunicarse de forma segura.

Cifrado asimétrico

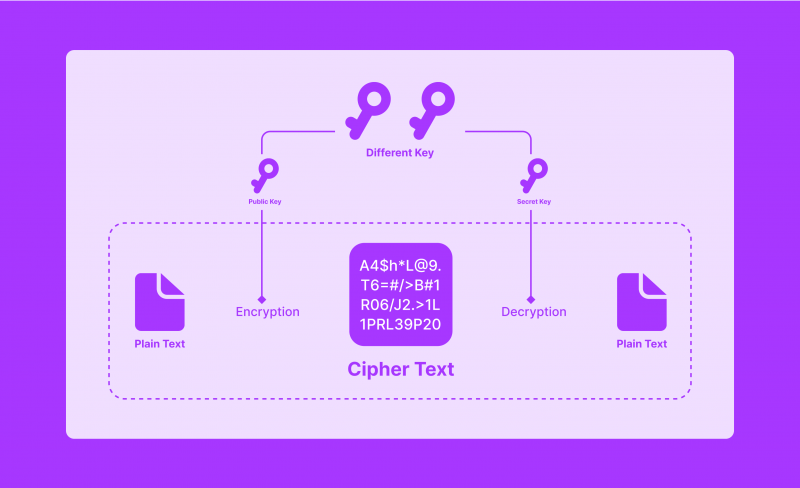

El cifrado asimétrico, también conocido como cifrado de clave pública, es una técnica criptográfica moderna que utiliza un par de claves pública y privada. La clave pública está disponible para cualquiera, mientras que la privada es confidencial. El cifrado asimétrico ofrece una solución al problema de distribución de claves al que se enfrenta la versión simétrica.

Cómo funciona el cifrado asimétrico

En este tipo de algoritmo criptográfico intervienen los mismos tres procesos. Sin embargo, en comparación con el método mencionado anteriormente, hay ligeras diferencias:

Generación de la clave

El proceso comienza con la generación de un par de claves: una clave pública y una clave secreta. A pesar de su relación matemática, estas claves no pueden deducirse la una de la otra. La clave pública se comparte con cualquiera que quiera comunicarse de forma segura con el propietario de la clave privada.

Cifrado

Para enviar un mensaje de forma segura en un modelo asimétrico de seguridad criptográfica, el remitente utiliza la clave pública del destinatario para cifrar el mensaje. Este proceso transforma los datos originales en código cifrado, haciéndolos ilegibles para cualquiera que no posea la clave secreta.

Descifrado

Sólo el destinatario de los datos cifrados puede utilizar su clave secreta correspondiente para descifrar el mensaje y recuperar el texto plano original. La codificación asimétrica garantiza que sólo las partes autorizadas puedan acceder a la información crítica, añadiendo una capa extra de seguridad al proceso de comunicación.

Ventajas

Estas son las principales ventajas que ofrece este tipo de cifrado:

- Distribución de claves: Elimina la necesidad de garantizar la seguridad en la distribución de claves. La clave pública puede compartirse con todo el mundo, mientras que la privada debe permanecer en secreto.

- Comunicación segura: Garantiza la confidencialidad y la confianza entre partes que nunca se han visto antes o que no han acordado previamente una clave secreta compartida.

- Firmas digitales: Permite crear firmas digitales, aportando autenticidad a los documentos digitales.

Desventajas

Sin embargo, el método no está exento de inconvenientes:

- Complejidad computacional: Sus algoritmos requieren muchos cálculos y son más lentos que los del método simétrico. Por tanto, es más difícil transmitir grandes volúmenes de datos con este método.

- Longitud de las claves: Para una seguridad adecuada en el cifrado asimétrico se requieren claves de mayor longitud que en el algoritmo simétrico.

- Gestión de claves: Este método requiere una gestión rigurosa de los pares de claves para evitar el acceso no autorizado a las claves privadas.

¿Cuándo utilizar cifrado simétrico o asimétrico?

Ambos tipos de operaciones criptográficas tienen sus puntos fuertes y débiles, lo que las hace adecuadas para diferentes casos.

La simétrica es más rápida y eficaz, perfecta para manejar grandes cantidades de datos. Por otro lado, la codificación asimétrica ofrece mayor seguridad, ya que las partes no necesitan intercambiar sus claves secretas.

Implementación del cifrado simétrico

Algunos ejemplos comunes de uso de codificación simétrica incluyen aplicaciones de mensajería segura como WhatsApp y Signal, que utilizan el protocolo Signal para el cifrado de extremo a extremo.

En el sector bancario, el cifrado masivo de grandes cantidades de datos se realiza mediante la aplicación de determinados algoritmos de cifrado simétrico. Las aplicaciones de pago, como las transacciones con tarjeta, utilizan datos cifrados simétricamente para proteger la información de identificación personal (IIP) y evitar el robo de identidad o los cargos fraudulentos.

Cifrado asimétrico y sus aplicaciones actuales

Por su parte, el cifrado asimétrico está muy extendido en las aplicaciones modernas. La criptografía en blockchain tiene especial importancia.

La mayoría de las criptomonedas, como BTC y ETH, emplean el cifrado asimétrico para gestionar las direcciones en la blockchain. Además, este método también protege los contratos inteligentes.

La codificación asimétrica es uno de los elementos más importantes del proceso de intercambio de claves en los protocolos SSL y TLS que se aplican para proteger las transmisiones de datos entre el navegador del usuario y el servidor.

La protección asimétrica de datos es también la base de la seguridad de los protocolos de comunicación por correo electrónico, como PGP y S/MIME. Estos protocolos utilizan claves públicas y privadas para proteger el contenido del correo electrónico, garantizando que sólo la persona con la clave privada correcta pueda descifrar y leer el mensaje, proporcionando privacidad y protegiendo la integridad del mensaje.

Conclusiones

En la era digital actual, los datos constituyen el mayor valor para cualquier organización y proyecto. Cuando el aumento de los ciberdelitos y las infracciones supone una amenaza significativa para la información o los activos de las personas, la necesidad de contar con técnicas criptográficas sólidas y potentes se convierte en una necesidad imperiosa.

Preguntas frecuentes

¿Qué es AES?

AES es un conocido método simétrico diseñado para proteger datos sensibles de accesos no autorizados. Funciona convirtiendo los datos en bloques y asegurando criptográficamente cada bloque por separado mediante una combinación de técnicas de sustitución, transposición y mezcla.

¿Qué es el RSA?

RSA es un algoritmo asimétrico que utiliza la factorización de dos números primos para ofrecer una protección sólida. Se utiliza ampliamente para asegurar intercambios de claves y firmas digitales, proporcionando alta seguridad para datos críticos.

Cifrado AES vs RSA: ¿en qué se diferencian?

AES y RSA son dos métodos diferentes con puntos fuertes y aplicaciones distintas. Mientras que AES es un algoritmo simétrico diseñado para cifrar y descifrar datos con rapidez, RSA es un método asimétrico utilizado principalmente para el intercambio seguro de claves y firmas digitales. Difieren en términos de velocidad, longitud de clave y usos. Tanto AES como RSA se consideran algoritmos de cifrado muy seguros cuando se aplican correctamente.

¿Puede un ordenador cuántico descifrar un AES?

No, un ordenador cuántico no puede descifrar un AES si se utilizan longitudes de clave suficientemente extensas. Los ordenadores cuánticos destacan en la resolución de ciertos problemas matemáticos con los que los ordenadores tradicionales tienen dificultades, lo que los convierte en una amenaza para los métodos de cifrado existentes. Sin embargo, si se utilizan longitudes de clave más largas en AES (256 bits o más), el tiempo y los recursos necesarios para que una máquina cuántica descifre el mensaje se vuelven inviables.